User Awareness – die menschliche Firewall

Schwachstellen in der Informationstechnik betreffen meist nicht die Technik, sondern häufig den Menschen. Sicherheitstrainings und begleitende Maßnahmen bilden einen wichtigen Bestandteil zur Erhöhung des Sicherheitsniveaus. Mehr als 70% aller Angriffe auf die IT-Sicherheit setzen die Interaktion von Mitarbeitern voraus. Umso wichtiger ist, alle Mitarbeiter in die Umsetzung der IT-Sicherheit zu involvieren. Diese können einen effektiven Schutz gegen Angriffe bilden, wenn über gängige Angriffsmethoden aufgeklärt wurde und diese bereit sind, Sicherheitsmaßnahmen wirkungsvoll zu unterstützen.

Die Bedrohungslage ist mannigfaltig. Eine inzwischen weit verbreitete Social Engineering-Form stellen z.B. Phishing-Mails dar. Eine derartige E-Mail hat wahrscheinlich jeder Nutzer schon in seinem Posteingang vorgefunden. In ihnen wird wahlweise vorgegaukelt, Sie hätten bei Amazon oder PayPal eine Transaktion abgeschlossen, bei der es Fehler gab oder eine vermeintliche Lieferung wird angekündigt. Folgen die User diesem Aufruf, stoßen sie auf eine Webseite, die dem Original sehr ähnlich sieht. Dort werden sie aufgefordert, Daten, Passwörter oder TANs einzugeben. Werden nun tatsächlich funktionierende Account-Daten preisgegeben, geht der Diebstahl auf dem realen Konto los. Dabei ist eine Erkennung der gefälschten Webseite meist einfach, Indizien sind beispielsweise

- abgelaufene oder fehlerhafte Sicherheitszertifikate

- veränderte Domain bzw. URL der Webseite

- Rechtschreibfehler in der E-Mail oder auf der Webseite.

Diese und weitere technische Angriffe bedrohen die Unternehmenssicherheit. Doch lassen sich Benutzer für einen geglückten Angriff verantwortlich machen? Womöglich, wenn Sie ein vollumfängliches Schulungs- und Sensibilisierungsprogramm etabliert haben. Dies ist die einzige sinnvolle Methode sich gegen Form des Social Engineerings zu schützen. Es gibt viele technische Maßnahmen, um E-Mails zu filtern, Viren zu erkennen oder aufgerufene Webseiten zu kontrollieren, doch letztendlich bleibt der Benutzer das schwächste Glied in der Kette.Für eine erfolgreiche Abwehrstrategie sollten Ihre Mitarbeiter zu folgenden Kernpunkten aufgeklärt werden:

- Was ist Informationssicherheit?

- Motivation der Angreifer

- Bedrohungslage und der sichere Umgang mit diesen aus Benutzersicht

– Umgang mit E-Mail und Internet

– Gestalten von sicheren Kennwörtern

– hardwarebasierte Angriffe

– Soziale Medien

– Öffentliche Netzwerke - Social Engineering

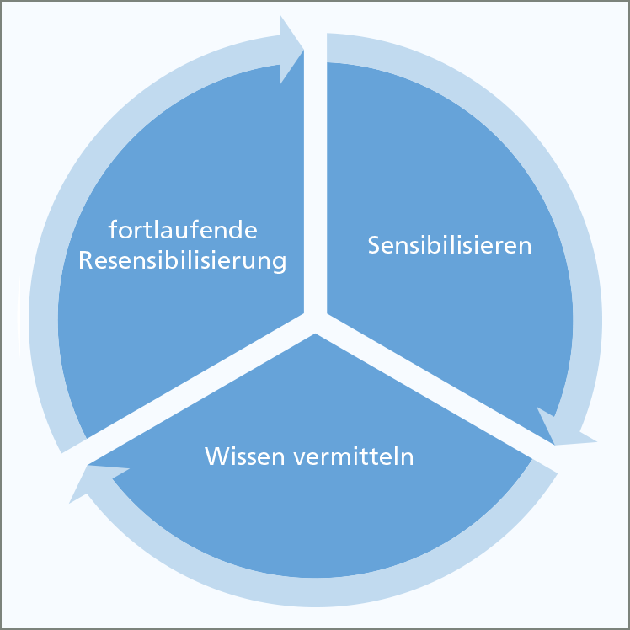

Hierfür können vielfältige Maßnahmen herangezogen werden, z.B. der Versand von Phishing Mails mit anschließender Auswertung, Poster und Plakate, wechselnde Hintergrundbilder zur Aufklärung. Als besonders effektiv für die Erstsensibilisierung haben sich Präsensschulungen vor Ort in Gruppen erwiesen. Hier können Mitarbeiter direkt angesprochen werden und auch Fragen stellen. In größeren Unternehmen rücken aufgrund der Mitarbeiteranzahl jedoch Online Trainings in den Vordergrund. Hier ist eine sogenannte »Gameifizierung« von Vorteil. Dies bedeutet, die Trainings mit Quizfragen anzureichern, welche mit Punkten belohnt werden, um so einen spielerischen Wettbewerb zwischen den Mitarbeitern zu fördern. Die Wissensvermittlung sollte in folgenden Phasen verlaufen:

Die Sensibilisierung sollte anhand von praktischen Beispielen mit Bezug auf das Unternehmen erfolgen. Auch eine Bestandsaufnahme für die Grundsensibilisierung der Benutzer, z.B. über ein simuliertes Phishing ist denkbar. Bei der Wissensvermittlung ist es wichtig, den Benutzern Handlungsempfehlungen für die entsprechenden Bedrohungen mitzugeben und diese für die IT Sicherheit zu motivieren. Meist gelingt dies auch durch Tipps, die sich auf den privaten Bereich übertragen lassen, wie z.B. Online Banking. Die Resensibilisierung sollte punktuell erfolgen und auf neue Bedrohungsszenarien eingehen. Auch weitere Phishing Simulationen sind hierfür geeignet. Unternehmen, welche im Rahmen einer Zertifizierung (z.B. ISO 27001) heraus Schulungsmaßnahmen einleiten, können die Teilnahme, Quizze und Phishing Aktionen als Nachweis zur Durchführung von Maßnahmen nutzen und auch eine Optimierung der Sicherheit im Rahmen des kontinuierlichen Verbesserungsprozesses nachweisen.

SHD bietet eine zielgerichtete Sensibilisierung Ihrer Benutzer und die Vermittlung des notwendigen Wissens zum Umgang mit der Bedrohungslage an. Kontaktieren Sie uns für ein individuelles Angebot.

Weitere Informationen haben wir hier für Sie als PDF zusammengestellt:

PDF-Download: User-Awareness-Schulung

Weiterführende Informationen

User-Awareness-Schulungen für Ihr Unternehmen

Jetzt SHD.News als E-Paper abonnieren

Bildquelle/Copyright: © Yuri Arcurs — fotolia.com

Veranstaltungen

21.08.2024 - 21.08.2024 |

Cybersecurity in der Lebensmittelbranche - Prävention, Detektion und Reaktion

Ansprechpartner