WLANs - Fluch oder Segen?

Ein Erfahrungsbericht zum Feldversuch einer Man-in-the-middle-Attacke mittels WLAN

Nicht erst seit der Neureglung der Störerhaftung nehmen offene WLANs rapide zu. Sie bieten unkomplizierten Zugriff ins Internet. Soweit die Theorie. Die Praxis sieht anders aus. Geräte mit eingeschaltetem WLAN halten permanent nach bekannten Netzwerken Ausschau. Hierfür werden in regelmäßigen Abständen sogenannte Beacons versendet, um zu prüfen, ob ein bekanntes WLAN verfügbar ist. Antwortet der dazugehörige Access-Point, wird eine Verbindung initiiert.

Doch was, wenn es sich nicht um den gewünschten Access-Point handelt?

Da es sich bei Funknetzen um ein geteiltes Medium handelt, auf das jeder in der Umgebung Zugriff hat, muss dies nicht immer der echte Access-Point sein. Die Beacons können mittels Werkzeugen wie der Aircrack-Suite abgefangen werden. Auf einer weiteren Netzwerkkarte kann dann ein entsprechender Hotspot mit der gleichen SSID gestartet werden. Im Falle von offenen WLANs wird so die Verbindung initiiert. Bei Passwort geschützten WLANs funktioniert dies aufgrund des 4-Wege-Handshakes nicht. Hier gehen die Angreifer dazu über, WLANs mit gleichen Namen unverschlüsselt zu erzeugen. Die Erfolgsrate ist aber weit geringer, da die Verbindung nur manuell vom Benutzer initiiert werden kann. Dies klingt erst einmal beruhigend. Bedenkt man aber, dass fast jeder User sich mit seinem Endgerät schon einmal mit einem offenen WLAN verbunden hat und die meisten Benutzer die Funktion „automatisch verbinden“ aktivieren, sind die Erfolgsaussichten für solch einen Angriff recht hoch.

Besonders gefährdet sind hier Apple-Geräte. Diese speichern jede Verbindung mit einem Hotspot, löschen kann man diese aber nur, wenn man mit dem entsprechenden WLAN verbunden ist oder das Gerät in den Werkszustand zurückversetzt. Ist das Endgerät einmal mit dem Angreifer verbunden, spricht man von einer sogenannten Man-in-the-Middle-Attacke. Im konkreten Fall spricht man auch von snarfing. Diese ermöglicht das Mitschneiden des gesamten Datenverkehrs. Schlimmstenfalls gelingt es auch, den verschlüsselten Datenverkehr aufzubrechen. Hierfür wird der private Schlüssel des verschlüsselten Datenverkehrs benötigt oder der Angreifer bedient sich eines SSL-Strippers, welcher die Verbindung aufbricht. Hierfür muss der User aber ein entsprechendes Zertifikat auf sein Endgerät installieren. Ist ein Endgerät mit dem original WLAN verbunden, kann versucht werden, die Geräte zu de-authentifizieren. Besitzt der Angreifer das stärkere Signal, übernimmt er die Verbindung. Ob dieses Übernahmeszenario funktioniert, hängt sowohl vom Betriebssystem des Endgerätes als auch vom eingesetzten Access-Point ab. Bei Windows 10 Geräten und Enterprise-Access-Points konnte eine erfolgreiche de-Authentifizierung unter Laborbedingungen nicht nachgestellt werden.

Derartige Angriffe sind graue Theorie – oder doch nicht?

Um die Einfachheit des Angriffes zu demonstrieren, habe ich einen Feldversuch auf einem internationalen Kongress außerhalb Deutschlands gestartet. Teilnehmer waren ausschließlich Personen aus der IT-Branche, sodass man ein gewisses Sicherheitsverständnis voraussetzen konnte. Zwecks Bedienbarkeit wurde ein Ja-Sager von Hak5 (Pineapple Nano) eingesetzt.

- 10000 mA Powerbar zur Stromversorgung

- Pineapple Nano

- Android 4.4 Tablett + Ladekabel

Der Tablet-PC diente als Internet-Gateway und Konfigurationsgerät.

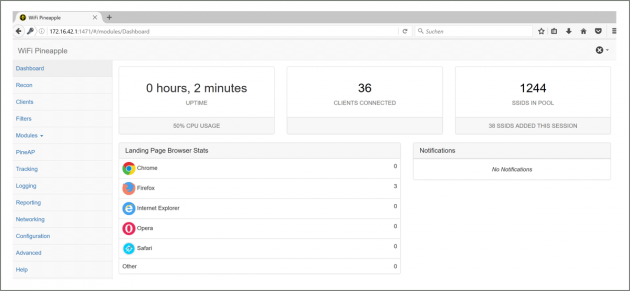

Der Pineapple Nano verfügt über zwei WLAN-Schnittstellen. Die erste befindet sich im Monitoring-Modus und analysiert alle WLAN-Kanäle auf Beacon-Anfragen. Gefundene SSIDs werden gesammelt und auf Wunsch automatisch als verfügbarer Access-Point über das zweite Interface bekanntgegeben.

Die Internetverbindung erfolgt mittels USB-Tethering über das Android-Tablet. Der Datenverkehr kann mittels tcpdump komplett oder mittels weiterer Tools, z.B. urlsnarf (siehe Auswertung), gezielt mitgeschnitten werden.

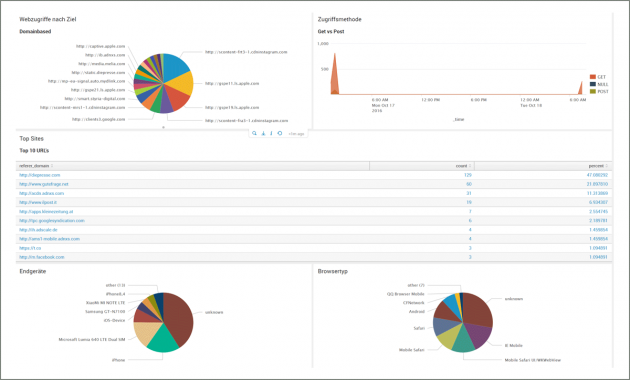

Eine weitere Auswertung ist dann mit weiteren Werkzeugen, wie z.B. Splunk möglich.

Abbildung 2: Auswertung des mitgeschnittenen Datenverkehrs via Splunk

Für eine Übersicht zu den genutzten Browsern kann alternativ ein Portal vorgeschalten werden, welches weitere Auswertungen zulässt. Diese können dann als Ausgangspunkt für weitere Attacken dienen. Ein denkbares Szenario wäre, ein Hotspot-Portal zu klonen und hier Logindaten abzufassen und/oder zielgerichtet Drive-By-Exploit-Attacken auf die Opfer zu starten.Der Testaufbau wurde 4x gestartet und über einen Zeitraum von 10–20 Minuten betrieben. Hierbei wurden mehr als 1300 SSIDs gesammelt. Innerhalb weniger Minuten waren bereits 50 und mehr Verbindungen aufgebaut. Bei ca. 150 Endgeräten mit aktiver Auswertung des unverschlüsselten Surfverhaltens ist die Leistungsgrenze des Nanos erreicht. Ohne Auswertung waren über 200 aktive Verbindungen möglich. Durch Ersatz des Tablets durch einen Rechner wären diese ebenfalls auswertbar.

Abbildung 3: Dashboard des Pineapple

Fazit und Gegenmaßnahmen?

Der Einsatz von Snarfing funktioniert sehr einfach und effizient. Der Schutz ist ungleich schwerer. Hier ist vor allem der Nutzer gefragt. Möglichkeiten sind:

- Deaktivieren des WLANs, wenn es nicht benötigt wird

- kein automatisches Verbinden zu einem WLAN zulassen

- offene WLANs meiden

- Einsatz von VPN-Verbindungen bei der Nutzung von Hotspots

Alle Daten, die erhoben wurden, waren unverschlüsselt und wurden anonymisiert über offene Netze erhoben. Verschlüsselte Verbindungen wurden für den Feldversuch nicht ausgewertet oder aufgebrochen. Die erhobenen Daten wurden im Anschluss vernichtet.Sie haben weitere Fragen? Dann kontaktieren Sie uns gern!

Weiterführende Informationen

Jetzt SHD.News als E-Paper abonnieren

Bildquelle/Copyright: © Titelbild: Nmedia — fotolia.com

Veranstaltungen

21.08.2024 - 21.08.2024 |

Cybersecurity in der Lebensmittelbranche - Prävention, Detektion und Reaktion

Ansprechpartner