M365 - aber sicher: mit einem Cloud Access Security Broker!

Microsoft 365 erfreut sich immer größerer Beliebtheit - leider steht die Sicherheit bei der Einrichtung hinten an. Erfahren Sie im Artikel, welche Möglichkeiten zur sicheren Einrichtung in M365 bestehen.

Viele Cloud Applikationen, so auch M365 können über sogenannte Cloud Access Security Broker (kurz CASB) zusätzlich geschützt werden. Der CASB ist ein Service, welcher Cloud-Applikationen absichert und sich zwischen dem Anwender und der Cloud befindet. Dieser ist in der Lage, die Kommunikation zu überwachen, zu protokollieren und zu steuern. Ein CASB kann auf drei verschiedene Arten eingesetzt werden: als Reverse Proxy, Forward Proxy oder in einem „API-Modus“.

Notwendig ist dies, da Cloud-Dienste selbst zwar sehr gut gegen Angriffe abgesichert sind, die Verantwortung für den Tenant selbst aber bezüglich Sicherheit und Datenschutz beim Unternehmen liegt. Kundenindividuelle Anpassungen, z. B. die hybride Stellung von Mailservern erweitern hier sogar noch die Angriffsfläche, da in der Standardkonfiguration weitere Mailrouten freigeschalten werden. Über 90 % der Angriffe auf Unternehmen gehen von einer bösartigen E-Mail aus. Da bei E-Mail-Angriffen in der Regel der Faktor Mensch eine Rolle spielt, ist Ihre Office 365-Umgebung das schwächste Glied Ihrer Organisation. Um diese Sicherheitslücke zu schließen, müssen Sie sich vor verschiedenen Bedrohungsvektoren schützen: Phishing, Malware, Account-Takeover und Datendiebstahl. Der Zugriff von überall auf den Cloud-Dienst und mit jedem Endgerät erschwert die Absicherung zusätzlich.

Microsoft bietet hier integrierte Lösungen rund um die Cloud App Security an, um diese Bedrohungen einzudämmen. Allerdings kommen hier schnell mehrere Tools hinzu, die zusätzlich integriert werden müssen und die Kosten in der Anschaffung vor allem aber im Betrieb nach oben treiben. Das Management ist schnell unübersichtlich, Abhängigkeiten selten erkennbar und hybride Szenarien nur selten betrachtet. Preislich sind die meisten CASB Lösungen vergleichbar mit Microsoft Cloud App Security bzw. sogar günstiger, wenn man zusätzliche notwendige Komponenten mit einrechnet.

Bei der Lösungsauswahl sind, neben der Absicherung der oben genannten Bedrohungen, aber auch weitere Faktoren wichtig. Zum Beispiel ein einfaches Management, welches alle relevanten Einstellungen aus einer Konsole ermöglicht und einen umfassenden Schutz nicht nur von E-Mail, sondern auch von den in M365 integrierten Kollaboration-Apps bietet. Auswirkungen auf den Benutzer sollen hier möglichst vermieden werden, bzw. die Interaktion mit dem Nutzer auf ein Minimum reduziert werden. Da die meisten Umgebungen in einem hybriden Aufbau betrieben werden, ist die Absicherung der On-Premises Systeme ein nicht zu vernachlässigender Teil. SHD hat in diesem Bereich eine Vielzahl von Anbietern getestet und verglichen und berät Sie bei der Auswahl gern. Ein Kandidat, der hier sehr gut abgeschnitten hat, ist Check Point Harmony E-Mail & Office.

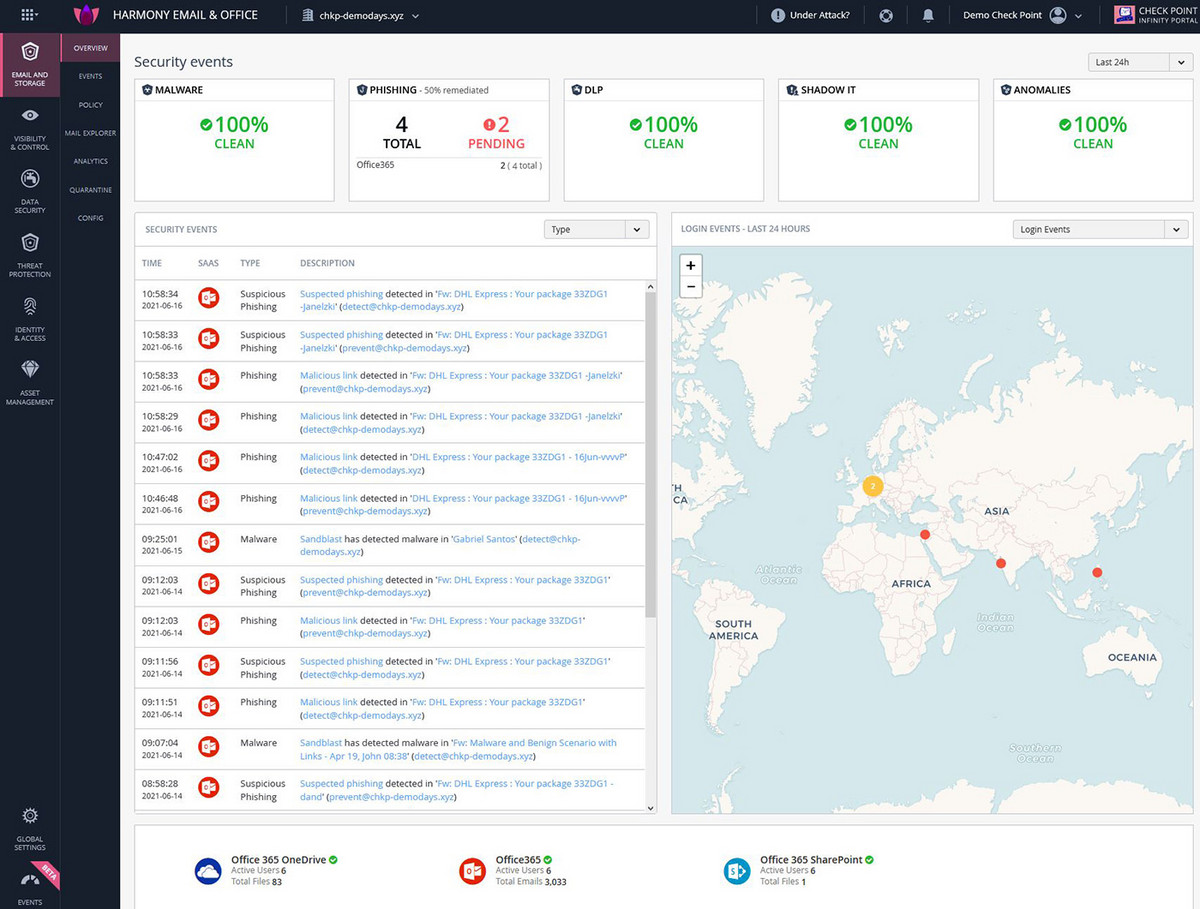

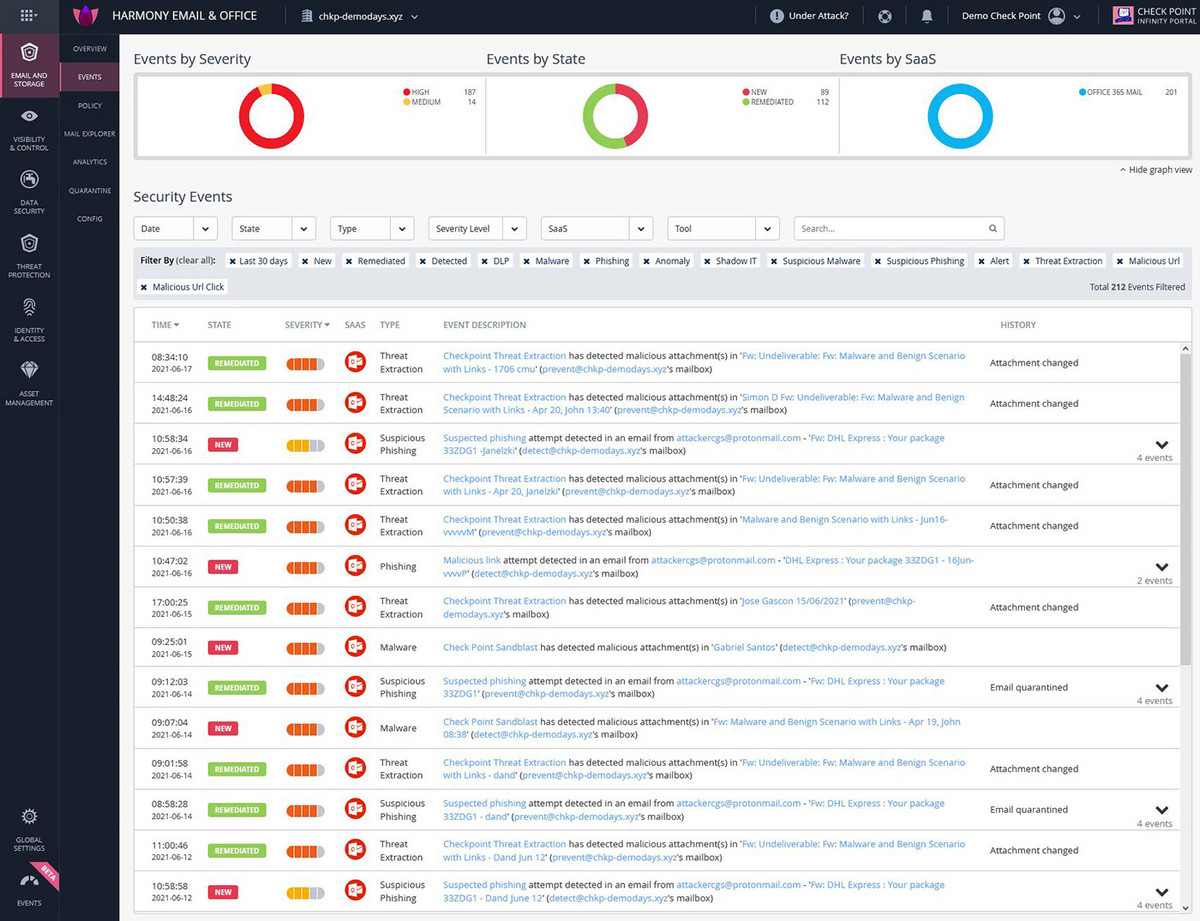

Dieses bereitet alle anfallenden Daten in einem übersichtlichen Management auf und vereint die Sichtbarkeit aller Events, der Absicherung gegen Malware, Phishing, Identitätsdiebstahl und Datenverlusten. Die Logauswertung ist einfach, intuitiv und kommt ohne zusätzliche Azure AD P2 Lizenzen aus. Darüber hinaus ist die Anbindung an zentrale Logging Server out of the box möglich. Dies sind einige Punkte, die man bei den Microsoft integrierten Lösungen vermisst. Neben klassischer Erkennung von Events bieten die meisten Lösungen aber auch das Unterbinden solcher Ereignisse an und helfen geforderte Compliance Maßnahmen im Unternehmen umzusetzen. Im Fall von Check Point bietet die Lösung darüber hinaus eine Integration in folgende weitere Bereiche:

- Absicherung der Firmenendgeräte

- sicheres Browsen

- Zero Trust Network Access

- Absicherung mobiler Endgeräte

Sie wollen eine individuelle Lösung für Ihr Unternehmen ermitteln? Kontaktieren Sie uns, wir beraten Sie gern.

Veranstaltungen

21.08.2024 - 21.08.2024 |

Cybersecurity in der Lebensmittelbranche - Prävention, Detektion und Reaktion

Ansprechpartner