IT-Sicherheitsgesetz (ITSiG) verabschiedet – und nun?

In der letzten Ausgabe der SHD.NEWS hatten wir in einem Artikel verschiedene Vorgehensmodelle zur Einführung von Informationssicherheitsmanagementsystemen (ISMS) in Unternehmen beschrieben und schon dort angedeutet, dass die Implementation solcher Systeme durch das IT-Sicherheitsgesetz befördert wird. Nun sind das IT-Sicherheitsgesetz und auch die ersten »Durchführungsbestimmungen« offiziell beschlossen, so dass wir in diesem Artikel speziell auf das Gesetz, seine Rahmenbedingungen und Folgen für die Unternehmen eingehen wollen.

Hintergrund für den Beschluss der deutschen Bundesregierung für ein Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme ist die über die letzten Jahre permanent erhöhte Bedrohungslage durch Cyberangriffe. Zahlreiche Angriffe aus der jüngsten Vergangenheit mit enormen Schadenssummen und noch viel höherem Schadenspotenzial sind ein beredter Beleg dafür. Exemplarisch sei hier nur der erfolgreiche Angriff auf das Netz des Bundestages vom Sommer dieses Jahres genannt.

Das sogenannte IT-Sicherheitsgesetz (ITSiG) wurde am 17. Juli durch den Bundestag verabschiedet. Es verpflichtet im Kern die betroffenen Unternehmen dazu, Maßnahmen zu ergreifen, um ein Mindestmaß an Informationssicherheit im Unternehmen zu gewährleisten und nachzuweisen.

Folgende Unternehmen fallen unter den Geltungsbereich dieses Gesetzes:

- Betreiber von Webangeboten

- Telekommunikationsunternehmen

- Betreiber kritischer Infrastrukturen (KRITIS)

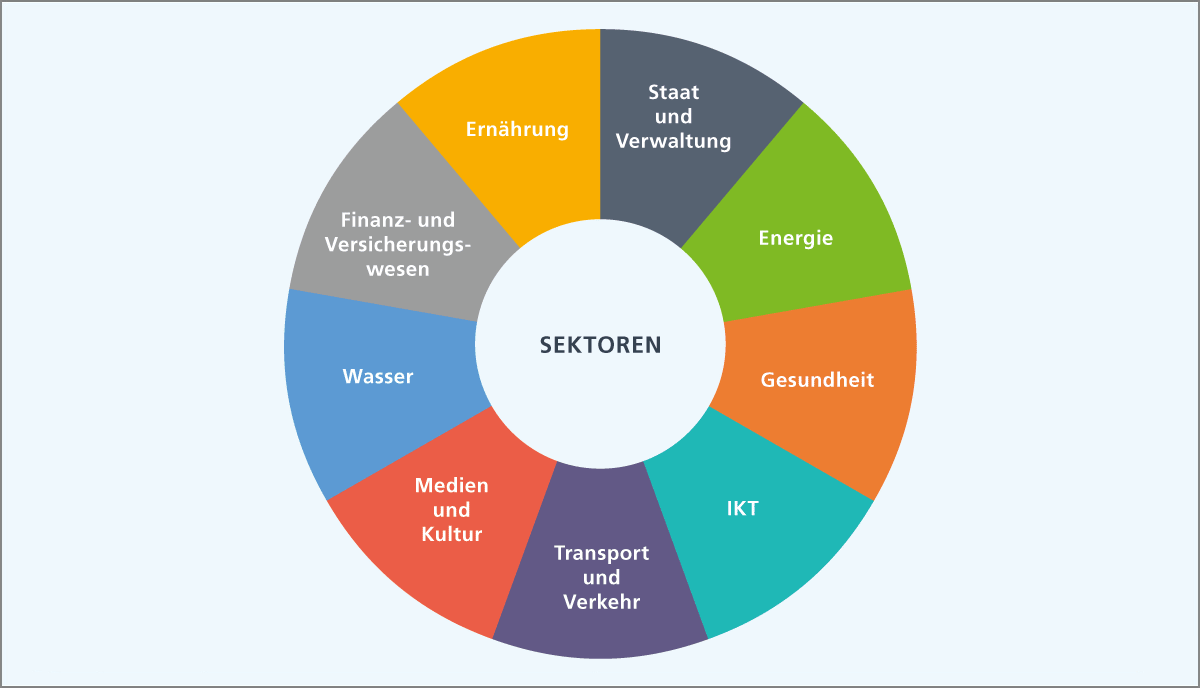

Hier stellt sich sofort die nächste Frage: Was ist unter kritischen Infrastrukturen zu verstehen? Zu den Betreibern kritischer Infrastrukturen werden die in Abbildung 1 aufgeführten Sektoren gezählt. Diese Sektoren werden wiederum in 29 Branchen untergliedert, die hier aus Platzgründen nicht alle aufgeführt werden können.

Als Artikelgesetz beinhaltet das ITSiG eine Reihe anderer Gesetze und Vorschriften. Auch wenn es primär als Gesetz für die Betreiber kritischer Infrastrukturen (KRITIS) gedacht war, ist davon auszugehen, dass auch Zulieferer, Dienstleister oder Kooperationspartner solcher Betreiber mittelbar vom ITSiG betroffen sein werden, sofern ihre Leistungen Einfluss oder Auswirkungen auf die Sicherheit der betrachteten Infrastrukturen haben.

Abbildung 1: Sektoren kritischer Infrastrukturen

»Stand der Technik« – ein unbestimmter Rechtsbegriff

Für die direkt betroffenen Unternehmen fordert das ITSiG angemessene organisatorische und technische Maßnahmen unter Einhaltung des »Stands der Technik«. Der »Stand der Technik« ist dabei keine direkt messbare Größe, sondern ein Grundsatz für die Festlegung von Maßnahmen und die branchenspezifische Präzisierung von Anforderungen.

Die branchenspezifischen Mindeststandards für die Informationssicherheit werden dabei flankiert durch die Anforderungen an ein Managementsystem für Informationssicherheit (ISMS) sowie einer Meldepflicht für Unternehmen gegenüber Kunden und dem BSI. Um im Rahmen der regelmäßigen Nachweispflicht festzustellen, ob und inwieweit der »Stand der Technik« eingehalten wurde, bedarf es einer fachlichen sowie branchenbezogenen Interpretation der umgesetzten Maßnahmen. Dies ist für die Energiebranche bereits erfolgt und soll deshalb hier exemplarisch kurz beschrieben werden:

Am 12.08.2015 hat die Bundesnetzagentur (BNetzA) einen Sicherheitskatalog verabschiedet, aus dem für Energienetzbetreiber eine Reihe konkreter Verpflichtungen zur Umsetzung des IT-Sicherheitsgesetzes erwachsen. Dies sind die beiden Hauptpunkte:

- Meldepflicht für Sicherheitsvorfälle an das BSI: Ansprechpartner IT-Sicherheit bis 30.11.2015

- Implementierung eines ISMS mit entsprechendem Nachweis auf Basis einer ISO27001-Zertifizierung bis 31.01.2018

Bei der Implementierung des ISMS sind neben der DIN ISO/IEC 27001 weiterhin die Normen DIN ISO/IEC 27002 und DIN ISO/IEC TR 27019 zu berücksichtigen. Die DIN ISO/IEC 27001 legt hierbei die Leitlinien und allgemeine Prinzipien für die Initiierung, Umsetzung, den Betrieb und die Verbesserung des Informationssicherheitsmanagements in einer Organisation fest. Darauf aufbauend enthält die DIN ISO/IEC 27002 Umsetzungsempfehlungen für die verbindlichen Maßnahmen des Anhangs A der DIN ISO/IEC 27001. Die DIN ISO/IEC TR 27019 schließlich erweitert diese in verschiedenen Kategorien um Besonderheiten im Bereich der Prozesssteuerung der Energieversorgung.

SHD unterstützt Sie gern mit zertifizierten ISO27001-Auditoren und erfahrenen Security-Consultants sowohl bei der Implementierung eines ISMS und Vorbereitung auf eine ISO27001-Zertifizierung als auch bei der Umsetzung von Maßnahmen, die aus einer entsprechenden Risikoanalyse (Pflichtbestandteil von ISO27001) abgeleitet werden.

Weiterführende Informationen

Veranstaltungen

21.08.2024 - 21.08.2024 |

Cybersecurity in der Lebensmittelbranche - Prävention, Detektion und Reaktion

Ansprechpartner