Bringen Sie Licht ins Dunkel Ihrer Unternehmenssicherheit

Immer mehr Unternehmen werden Opfer von Cyberangriffen. Meist sind unzureichende organisatorische und technische Maßnahmen die Ursache, dass Angreifer ein leichtes Spiel haben. Da es aber auch in gut aufgestellten Unternehmen keinen hundertprozentigen Schutz gibt, ist die Erkennung von Angriffen ein wichtiger Lösungsbaustein.

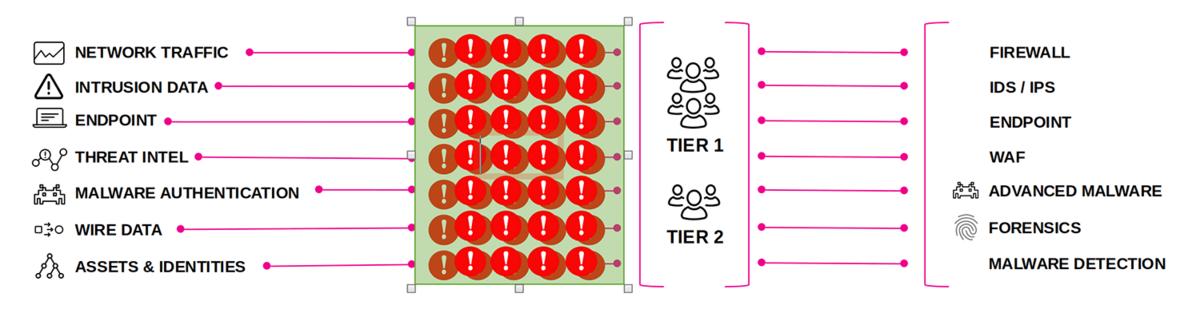

Für die Erkennung von Angriffen auf IT-Systeme bieten Logdaten eine optimale Ausgangslage, sind doch alle relevanten Aktivitäten in ihnen aufgezeichnet. Betrachtet man dies jedoch in einer komplexen IT-Landschaft, zeichnet sich schnell folgendes Bild:

Für die Analysen wird qualifiziertes Personal benötigt, welches ein ausgeprägtes Security Know-how und entsprechende Soft Skills zur Arbeit im Team mitbringen. Hinzu kommen unzählige IT-Systeme, welche permanent Daten liefern. Um diese effizient bearbeiten zu können, werden spezialisierte Systeme benötigt. Diese ermöglichen das schnelle Durchsuchen großer Datenmengen sowie die Visualisierung und Korrelation komplexer Zusammenhänge. Auch maschinelles Lernen findet immer mehr Einsatz, so z.B. um das Nutzerverhalten auf Plausibilität zu analysieren. Oder haben Sie sich schon mal aus 2 Standorten gleichzeitig in Ihr Unternehmen eingewählt? Security Information und Event Systeme (kurz SIEM) verbinden all diese Eigenschaften in einer Lösung. Deren Aufbau gilt jedoch als komplex und der Betrieb als sehr aufwendig. Ein Grund hierfür sind die unterschiedlichen Log-Formate, welche aufwendig normalisiert werden müssen. Um diese Punkte zu vereinfachen und sowohl Rollout-Zeiten als auch administrative Aufwände zu minimieren, hat Splunk die Enterprise Security entwickelt. Diese baut auf Splunk Enterprise auf.

Splunk ist eine Logmanagement-Überwachungs- und Reportingplattform, die nahezu jede Art von Daten aus fast jeder Quelle für Nutzer nutzbar und zugänglich macht. Der Begriff „Splunk“ bezieht sich auf die Datenanalyse von unbekannten und unstrukturierten Informationen in Anlehnung an den englischen Begriff „spelunking“, was als Höhlenforschung übersetzt werden kann. In diesem Fall das Durchsuchen der „Datenhöhlen“ der Unternehmen und Institutionen. Mit Bezug auf die Security-Anforderungen ermöglicht Splunk bereits nativ Daten forensisch zu speichern und auszuwerten. Neue Datentypen können über Splunkbase (eine Art „Appstore“) meist schnell hinzugefügt werden. Anforderungen hinsichtlich Compliance, z.B. die Vergabe von administrativen Berechtigungen oder die Nutzung von Zugängen durch Dienstleister, lassen sich so schnell ermitteln und mittels interaktiver Dashboards oder Reports bereitstellen. Eine Normalisierung der Daten wird durch das Common Information Model ermöglicht. Hierbei werden Log-Informationen, wie zum Beispiel IP-Adressen, in ein einheitliches Namensschema für die Felder Namen gebracht. Erste Ergebnisse lassen sich so bereits nach Tagen und nicht wie bisher nach mehreren Monaten realisieren. Die Lösung ist äußerst skalierbar und wächst mit den Anforderungen des Kunden mit.

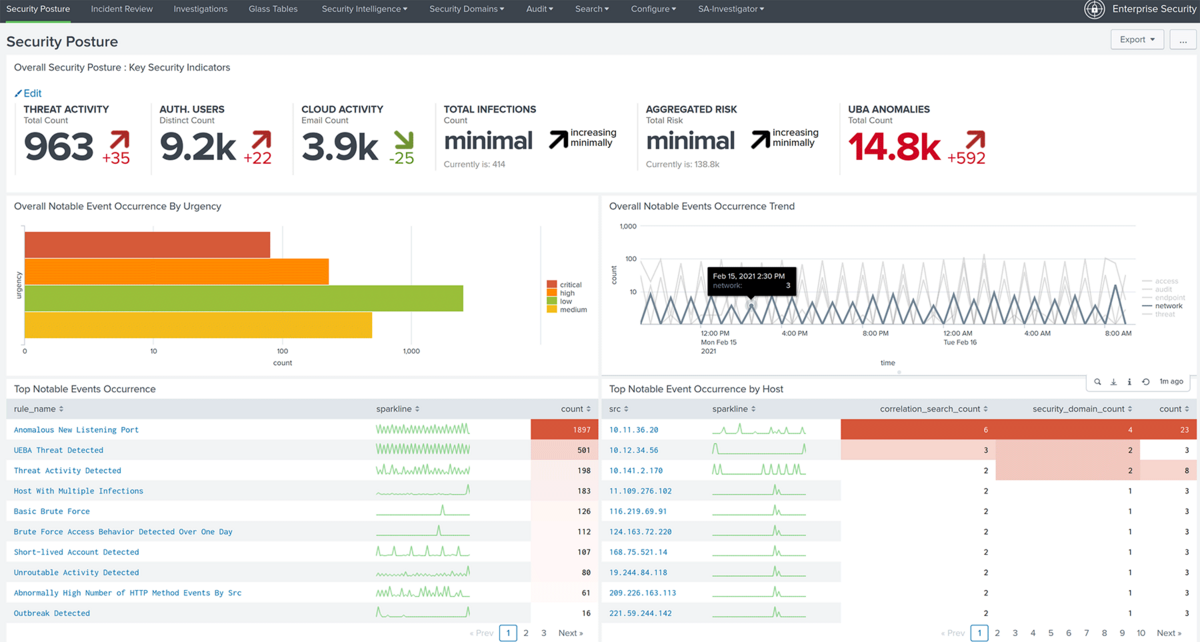

Auf dieser Basis bietet Splunk die Enterprise Security (kurz ES) App an. Eine Premium-Lösung zum Betrieb eines SIEM-Systems. Diese ist in Unternehmen weltweit im Einsatz und bietet nach der Implementierung tiefe Einblicke in die IT-Landschaft. Es werden hierbei sämtliche relevante Logs, z.B. aus dem Active Directory, Firewalls, AntiMalware, Proxies, Switches, indiziert und korreliert. Dadurch entsteht vollständige Transparenz und Durchsuchbarkeit der relevanten Infrastrukturkomponenten und eine Reduzierung des Personalaufwandes. ES wird bereits mit vorgefertigten Use Cases (sog. correlation searches) ausgeliefert.

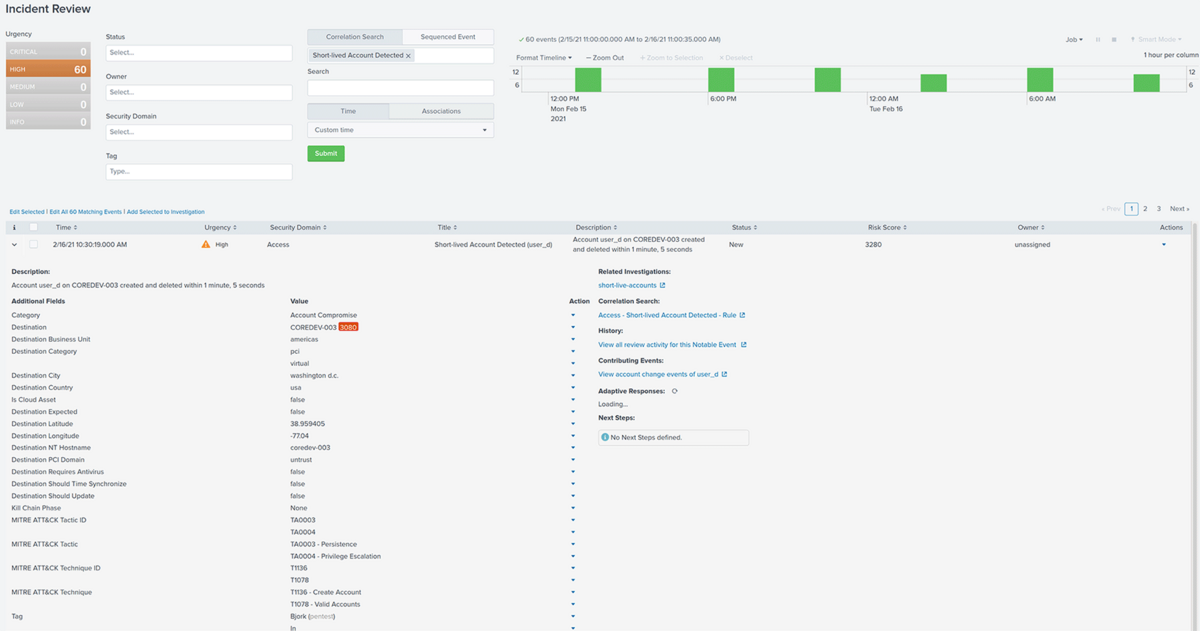

Diese ermöglichen einen schnellen Überblick über aktuelle Security-Ereignisse & -Trends und mittels Klicks auf detaillierte Daten zuzugreifen. Wählt man im oben genannten Dashboard z.B. Short-lived Account aus, so besteht die Möglichkeit, diese Events granularer zu durchsuchen und zu filtern.

Wird hier ein anormales Verhalten vermutet, besteht die Möglichkeit eine Analyse der Events vorzunehmen. Die Daten können hierzu an einen Analysten weitergegeben und weitere Korrelationen durchgeführt werden. Die Bearbeitung erfolgt mittels eines Investigation-Prozess, dem Logfiles zugewiesen werden. Splunk ES kategorisiert Aktionen hierbei mittels des MITRE ATT&CK Framework, welches dabei unterstützt, das Verhaltensmuster von cyberkriminellen Gruppierungen einzuordnen und eine Verteidigungsstrategie zu entwickeln. Darüber hinaus bietet ES einen konsolidierten Blick für den Betrieb eines Security Operation Centers (kurz SOC) über Systemgrenzen hinweg sowie die notwendige Abbildung von Prozessen zur Analyse und Planen von Abwehrmaßnahmen und Erkennen von kompromittierten Systemen.

Sie wollen ein Stück Kontrolle über Ihre IT-Security zurück erhalten?

Kontaktieren Sie uns: splunk(at)shd-online.de

Bildquelle/Copyright: © Who is Danny - shutterstock.com

Veranstaltungen

21.08.2024 - 21.08.2024 |

Cybersecurity in der Lebensmittelbranche - Prävention, Detektion und Reaktion

Ansprechpartner