NIS-2 kommt! Was Sie jetzt wissen und tun müssen

Tagtäglich liest man auf einschlägigen News-Seiten von versuchten aber auch erfolgreichen Cyberangriffen auf Unternehmen – egal ob international, in der EU oder in Deutschland. Die Bedrohungslage durch Cyberangriffe wird von Tag zu Tag größer und für viele Unternehmen steht fest, dass es nur eine Frage der Zeit ist, bis auch das eigene Unternehmen von einem Angriff getroffen wird. In diesem Kontext hat sich die EU dazu entschlossen, Unternehmen, die innerhalb der Union tätig sind, stärker gegen diese Angriffe zu wappnen. Als Ergebnis dieser Überlegungen wurde die NIS-2-Richtlinie erlassen. Was die NIS-2 ist und inwieweit Ihr Unternehmen von der Richtlinie bzw. dem nationalen Umsetzungsgesetz betroffen ist, lesen Sie in diesem Artikel.

Was ist NIS-2?

Mit der am 27. Dezember 2022 veröffentlichten NIS-2-Richtlinie wird EU-weit die Cybersicherheit von Unternehmen und Institutionen in definierten Sektoren geregelt. NIS steht dabei für Network and Information Security. NIS-2 ersetzt die bisherige NIS-1-Richtlinie aus dem Jahr 2016 und erweitert diese deutlich. Da es sich um eine EU-Richtlinie handelt, sind alle Mitgliedsstaaten der EU verpflichtet, diese in nationales Recht umzuwandeln. In Deutschland soll hierfür das NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetz (kurz NIS2UmsuCG) in Kraft treten. Der Gesetzentwurf muss noch vom Deutschen Bundestag beraten und beschlossen werden und wird voraussichtlich 2025 in Kraft treten.

HINWEIS: Es gibt inhaltliche Unterschiede zwischen der NIS-2-Richtlinie der EU und dem Regierungsentwurf zum deutschen Umsetzungsgesetz. Im Text weisen wir darauf hin, auf welche der beiden Quellen wir uns beziehen und erwähnen auch, falls es Abweichungen gibt. Zu beachten ist zusätzlich, dass zum Zeitpunkt der Veröffentlichung dieses Artikels das deutsche Umsetzungsgesetz noch nicht beschlossen wurde. Wir beziehen uns daher stets auf den Regierungsentwurf. Es können sich daher Abweichungen vom finalen Gesetz ergeben.

Wer ist von NIS-2 betroffen?

Bisher gibt es mit Kritischen Infrastrukturen (KRITIS) in Deutschland eine vergleichbare Regulierung, die an Unternehmen in bestimmten Sektoren Maßgaben zu ihrer Cybersicherheit stellt. Bei KRITIS in Deutschland geht man von etwa 1.700 Unternehmen aus. NIS-2 erweitert sowohl die Sektoren, als auch die betroffenen Unternehmen deutlich. Im Rahmen von NIS-2 gibt es Schätzungen, die von bis zu 29.000 betroffenen Unternehmen ausgehen.

Die Unterteilung der betroffenen Unternehmen gliedert sich nach dem deutschen Umsetzungsgesetz in zwei Bereiche - wichtige und besonders wichtige Einrichtungen1 - und richtet sich grob nach der Tätigkeit in den definierten Sektoren sowie der Unternehmensgröße.

1 In der EU-Richtlinie werden die Begriffe "wesentliche" (für besonders wichtige) und "wichtige" Einrichtungen verwendet.

Besonders wichtige Sektoren

Im Regierungsentwurf des deutschen Umsetzungsgesetzes werden 7 Sektoren als besonders wichtig eingestuft und müssen sich daher im besonderen Maße um ihre eigene Cybersicherheit kümmern (Vgl.: lt. EU-Richtlinie sind es 11 Sektoren). Teilweise werden diese Sektoren noch in Untersektoren unterteilt.

Wichtige Sektoren

Unter wichtigen Sektoren, d.h. der zweiten Kritikalitätsstufe der NIS-2, werden insgesamt 7 Sektoren benannt. Hierbei wird beim Verarbeitenden Gewerbe auch auf die NACE Codes verwiesen. NACE ist eine internationale Systematik zur Codierung von Wirtschaftszweigen. Durch diesen Bezug sollen Unternehmen in der Lage sein, ihre Betroffenheit von NIS-2 zu erkennen.

HINWEIS: Für NIS-2 ist es nicht entscheidend ist, wo sich der Hauptsitz des Unternehmens befindet, sondern ob die Dienste in der EU angeboten werden. Demnach sind auch international tätige Unternehmen, die bspw. Soziale Netzwerke anbieten, von NIS-2 betroffen, solange diese Netzwerke dem europäischen Markt zur Verfügung stehen. Sollte kein Sitz bzw. keine Niederlassung in der EU existieren, so muss diese(r) für die NIS-2 eingerichtet werden.

Wie verhält es sich mit den Größenkriterien?

Neben der Sektorabhängigkeit spielt auch die Größe des Unternehmens eine Rolle. Unternehmen, die die Größenkriterien unterschreiten, sind in aller Regel nicht von NIS-2 betroffen. Die drei Größenkriterien sind Anzahl der Mitarbeitenden, der Jahresumsatz und die Jahresbilanz. Entweder die Anzahl der Mitarbeitenden oder der Jahresumsatz/die Jahresbilanz müssen die Mindestkriterien erfüllen, um von NIS-2 betroffen zu sein. Abgestuft wird dies in mittlere und große Unternehmen. Einrichtungen mit mindestens 50 Mitarbeitenden oder einer Jahresbilanz und einem Jahresumsatz von je mind. 10 Mio. EUR gelten als mittlere Unternehmen. Sind mindestens 250 Mitarbeitende beschäftigt oder beträgt die Jahresbilanz mind. 43 Mio. EUR bzw. der Jahresumsatz mind. 50 Mio. EUR, dann gelten die Einrichtungen als großes Unternehmen.

Allerdings gibt es hierbei einige Ausnahmen, bspw. für den Sektor der Digitale Infrastruktur. Qualifizierte Vertrauensdiensteanbieter, Domänennamenregister der Domäne oberster Stufe sowie DNS-Diensteanbieter sind von den Größenkriterien ausgenommen. Für diese gilt NIS-2 immer – unabhängig von der Größe. Auch Betreiber kritischer Anlagen, d.h. Unternehmen, die unter KRITIS fallen, sind stets besonders wichtige Einrichtungen. Gibt es bereits vergleichbare Regularien durch andere Bundesgesetze, wie dem Telekommunikationsgesetz, dann werden diese Unternehmen von den Regeln ausgenommen, solange durch die anderen Regularien ein vergleichbares Schutzniveau erreicht wird.

Zusammenfassend kann eine eindeutige Zu- bzw. Einordnung meist nur bei einer intensiven Auseinandersetzung mit der Richtlinie bzw. dem (späteren) Umsetzungsgesetz erfolgen und ist von vielen Ausnahmen geprägt.

Wir beraten Sie gern und unterstützen Sie bei der Einordnung Ihres Unternehmens.

Welche Maßnahmen fordert NIS-2?

Nachdem nun eine Einordnung in die NIS-2-Kriterien erfolgt ist, werden nachfolgend die Maßnahmen dargestellt, die Ihr Unternehmen umsetzen soll. Bei allen Maßnahmen ist voranzustellen, dass stets die Verhältnismäßigkeit der Maßnahmen gewahrt werden muss. Die Verhältnismäßigkeit leitet sich dabei aus einer Reihe von Faktoren ab. Neben der Einordnung als wichtige oder besonders wichtige Einrichtung ist diese auch von dem Maß der Risikoexposition des Unternehmens abhängig. Zudem spielt die Größe Ihrer Einrichtung sowie das Risiko von Sicherheitsvorfällen in Ihrem Unternehmen eine Rolle. Das Risiko ist wiederum abhängig von der Wahrscheinlichkeit des Eintretens und der Schwere – einschließlich gesellschaftlicher und wirtschaftlicher Auswirkungen eines Vorfalls.

NIS-2 nennt insgesamt 10 Maßnahmen, die Unternehmen zur Cybersicherheit ergreifen müssen. Alle Maßnahmen im deutschen Umsetzungsgesetz zielen auf die Einhaltung der drei Schutzziele Verfügbarkeit, Integrität und Vertraulichkeit2 ab und lassen sich inhaltlich in 13 Themengebiete aufteilen:

Insbesondere der Nachweis bzw. Konzepte über die Einhaltung der Maßnahmen stehen damit im Mittelpunkt der Betrachtung. Das heißt, dass neben den eigentlichen technischen Maßnahmen stets auch Nachweise für ein planvoll eingeführtes und zentral betriebenes Cybersicherheits-Konzept erbracht werden müssen. Dieses planvolle Vorgehen kann mittels der Einführung eines Informationssicherheitsmanagementsystems (ISMS) umgesetzt werden. Ergänzt wird das ISMS im Bereich der Aufrechterhaltung des Betriebs und der Wiederherstellung nach einem Notfall mittels Business Continuity Management (BCM). Für beide Ansätze gibt es nationale und weltweite Standards, die zu Rate gezogen werden können. Für das ISMS sind in Deutschland die internationale ISO 27001, der BSI Grundschutz sowie die deutschen Branchenspezifischen Sicherheitsstandards (B3S) am weitesten verbreitet3. Diese Regelwerke helfen bei der Einführung eines ISMS (eine Auditierung ist dabei nicht immer zwingend erforderlich). Für BCM sind insbesondere die ISO 22301 und der BSI Standard 200-4 zu nennen.

2 In der EU-Richtlinie wird als viertes eigenständiges Schutzziel die Authentizität genannt.

3 Selbstverständlich gibt es weitere Ansätze wie den TISAX für die Automobilbranche, die allerdings nicht alle Erwähnung finden können.

Was muss mein Unternehmen tun und was passiert, wenn ich nichts mache?

Für die Umsetzung der Maßnahmen verbleiben den Unternehmen drei Jahre ab Inkrafttreten des Umsetzungsgesetzes. Anschließend erfolgen stichprobenartig sowie anlassbezogen (z.B. nach einem gemeldeten Vorfall) Prüfungen durch die nationale Sicherheitsbehörde. Wie diese genau ablaufen, kann zum heutigen Zeitpunkt noch nicht beantwortet werden. Klar ist dagegen, was bei Verstößen bzw. Nichteinhaltung der Maßnahmen passiert. Die NIS-2-Richtlinie bzw. das deutsche Umsetzungsgesetz sehen empfindliche Strafen bei Verstößen vor, die von der Pflicht zur Nachbesserung bis hin zu Geldbußen in Höhe von 2% des weltweiten Jahresumsatzes oder 10 Mio. EUR (je nachdem, was höher ist), geahndet werden können.

Registrierungs- und Meldepflicht

Zusätzlich haben alle betroffenen Unternehmen eine Registrierungs- bzw. Meldepflicht. Die Registrierungspflicht sieht vor, dass sich die Unternehmen binnen drei Monaten nach Inkrafttreten des Umsetzungsgesetzes bei der nationalen Sicherheitsbehörde (in Dtl. beim BSI) melden müssen. Die Meldung beinhaltet den Namen der Einrichtung, den einschlägigen Sektor, die Anschrift in der EU, aktuelle Kontaktdaten, Nennung der Mitgliedsstaaten der EU, in denen das Unternehmen Dienste erbringt und die öffentlichen IP-Adressbereiche. Eine exakte Ausgestaltung, auf welchem Weg die Meldung erfolgt, steht noch nicht fest.

Die Meldepflicht umfasst die unverzügliche Meldung von erheblichen Sicherheitsvorfällen4 inkl. Zwischenmeldungen und einem Abschlussberichts (nach abschließender Bearbeitung des Vorfalls) an das BSI.

4 Als erheblicher Sicherheitsvorfall gilt ein Vorfall, wenn dieser schwerwiegende Betriebsstörungen der Dienste oder finanzielle Verluste zur Folge haben kann oder hat oder er andere Personen oder Einrichtungen durch materielle oder immaterielle Schäden beeinträchtigen kann oder beeinträchtigt.

Die Rolle der Geschäftsleitung

Der Geschäftsleitung wird in der NIS-2 eine zentrale Rolle zugeschrieben. Die Cybersicherheits-Maßnahmen können nur erfolgreich sein, wenn diese durch die oberste Leitung vorangetrieben und die Einhaltung der Vorschriften durch diese überwacht wird. Daher haftet die Geschäftsleitung auch bei schuldhaft verursachtem Schaden. Das heißt, dass die Geschäftsleitung für die Umsetzung und die Überwachung der Einhaltung der Cybersicherheits-Maßnahmen verantwortlich ist.

Wie können wir Ihnen helfen?

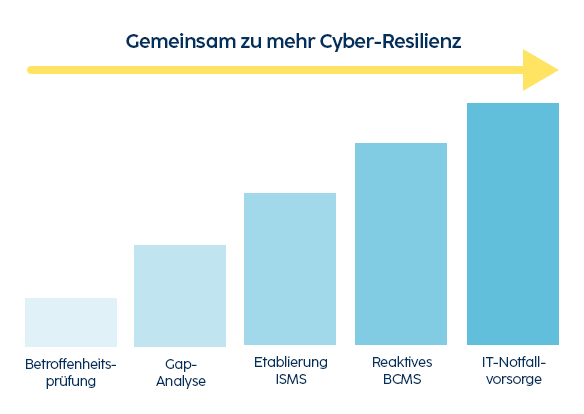

Weiter oben wurde bereits erwähnt, dass die Konzeption und der Nachweis durch Verfahren ein Schwerpunkt der NIS-2 ist. Daher ist es empfehlenswert, die Umsetzung der Maßnahmen planvoll und wohlüberlegt anzugehen. Durch die Einführung eines ISMS wird das Ziel einer planvollen und wohlüberlegten Einführung erreicht. Zudem wird durch ein ISMS das Top-Management am besten in die Cybersicherheit eingebunden und die Erwartungen der NIS-2 an das Top-Management am besten erfüllt. Nachfolgend zeigen wir Ihnen ein schrittweises Vorgehen für die Einführung eines ISMS (mit der Orientierung an der ISO 27001) mit darauf aufbauender Einführung eines BCMS.

Zunächst führen wir mit Ihnen eine Betroffenheitsprüfung durch. In diesem Workshop stellen wir Ihnen NIS-2 vor, ermitteln mit Ihnen gemeinsam Ihre Betroffenheit und identifizieren aus den NIS-2-Maßnahmen abgeleitete Handlungspunkte. Einer dieser Handlungspunkte wird höchstwahrscheinlich die Einführung eines ISMS sein. Der Einführung vorangestellt ist die sogenannte Gap-Analyse, in welcher wir im Rahmen von Interviews den Reifegrad der Informationssicherheit in Ihrem Unternehmen feststellen. Auf dieser Grundlage planen wir anschließend mit Ihnen gemeinsam die Einführung des ISMS und setzen die Planung um. Hierzu arbeiten wir mit Ihnen gemeinsam in gleichen Teilen an der Einführung. Hat das ISMS einen definierten Reifegrad erreicht, dann widmen wir uns gemeinsam der Notfallbewältigung in Form einer BCM-Einführung. Diese lässt sich grob in zwei Phasen unterteilen. In der ersten Phase steht der Wiederanlauf nach einem Notfall im Mittelpunkt, d.h. die Notfallbewältigung. Im zweiten Schritt geht es um die Erhöhung der Prozesssicherheit mit dem Ziel, die Anzahl und Auswirkung von Aus- und Notfällen auf ein akzeptables Maß zu minimieren. Mit diesen Schritten kommen Sie den geforderten Maßnahmen zur Konzeption und Bewertung der NIS-2 Maßnahmen nach.

Wir bieten Ihnen an, den gesamten Prozess der NIS-2-Maßnahmenumsetzung zu begleiten – begonnen bei der ersten Betroffenheitsanalyse bis hin zur Vorbereitung und Begleitung eines Audits, falls dies erwünscht ist. Dies umfasst auch die Abdeckung der technischen Maßnahmen, die wir mittels eines Cyber-Resilienz-Ansatzes vollständig abdecken und Ihnen auch Services wie Incident Response Team (IRT) oder Security Checks und Patching anbieten. Dabei achten wir darauf, dass unsere Lösung auf Ihr Unternehmen angepasst und verhältnismäßig ist. Wir können Sie dabei auch mit geeigneten Tools unterstützen, sind aber auch gern bereit, uns auf Ihre bestehenden Lösungen zu fokussieren. Unser Ansatz ist herstellerneutral und nicht auf definierte Lösungen festgeschrieben.

Autor: Tom Bormann

Bildquellen: SHD, Freepik, Shutterstock