Mit der NIS-2-Richtlinie wurden europaweit einheitliche Mindestanforderungen für die Cybersicherheit kritischer und wichtiger Einrichtungen geschaffen. Über 30.000 Unternehmen müssen ihre Sicherheitsstrukturen neu bewerten, Risiken systematisch managen und behördliche Pflichten fristgerecht erfüllen.

Seit dem 06.12.2025 ist das Gesetz auch in Deutschland in Kraft.

Für die Entwicklung eines NIS-2-Kundenkonzepts mussten wir alle Kompetenzen der SHD zusammenziehen, um einen ganzheitlichen Ansatz zu finden. Am meisten hat uns dabei unsere Erfahrung in der Umsetzung von ISO 27001-Zertifizierungen und BSI-Grundschutzkonzepten geholfen, sowie von umfangreichen Security- und Infrastrukturprojekten. Dadurch konnten wir bewährte Vorgehensweisen nutzen und sie an die NIS-2-Anforderungen anpassen.

Wir begleiten Sie ganzheitlich – von der ersten Einschätzung bis zur vollständigen Umsetzung. Unabhängig davon, welchen aktuellen Reifegrad Ihre IT-Sicherheit aufweist.

Ihr Fahrplan zur NIS-2-Konformität

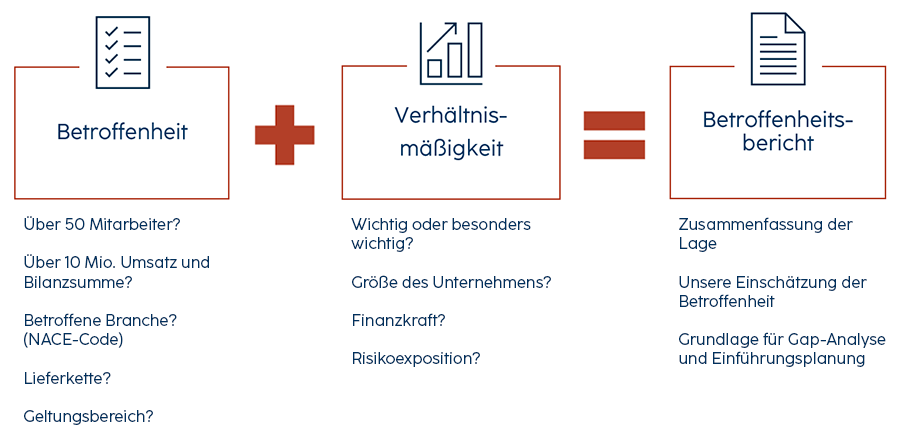

Betroffenheitsprüfung

Die NIS-2 verlangt nicht von jedem Unternehmen dasselbe. Nach Feststellung einer Betroffenheit ist vor allem die Bewertung der Verhältnismäßigkeit interessant, welche im Gesetz verankert ist. Wir bewerten sowohl die grundlegenden Kriterien (z. B. Unternehmensgröße, Branche, Lieferkettenbezug) als auch die Verhältnismäßigkeit auf Basis Ihrer Risikolage.

Das Ergebnis ist ein klarer, nachvollziehbarer Betroffenheitsbericht, der Ihre Situation zusammenfasst und die Grundlage für alle weiteren Schritte bildet.

„In dem Gesetz steht nichts, was Unternehmen komplett überraschen würde, sondern: Ihr müsst Euch um Eure IT kümmern. Und ihr habt eine Verantwortung, Euch darum zu kümmern. Wenn ein Unternehmen nur nachweisen will, dass es die Mindestanforderungen erfüllt, dann verkennt es das eigentliche Problem. Das Gesetz gibt Firmen etwas an die Hand, damit sie sagen können: Wir müssen uns darum kümmern. Hier stehts. Und jetzt machen wir es auch.”

BSI-Präsidentin Claudia Plattner im Podcast „Security Insider”

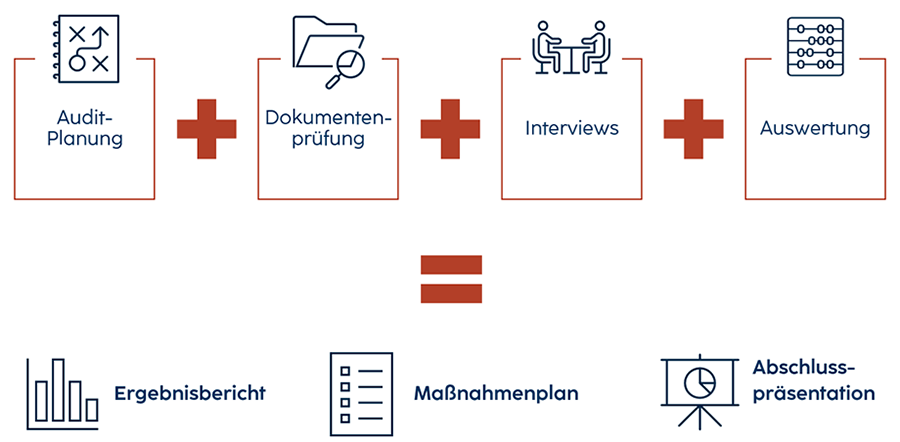

Gap-Analyse

Im nächsten Schritt analysieren wir präzise, in welchen Bereichen Handlungsbedarf besteht. Durch Dokumentenprüfung, Interviews und technische wie organisatorische Bewertung identifizieren wir Lücken gegenüber den gesetzlichen Anforderungen.

Das Resultat: ein strukturierter Ergebnisbericht sowie ein priorisierter Maßnahmenplan, der transparent zeigt, was zu tun ist – und in welcher Reihenfolge. Die Abschlusspräsentation schafft Klarheit und liefert eine eindeutige Entscheidungsgrundlage für das Management.

Umsetzung der NIS-2-Anforderungen

In der Umsetzungsphase überführen wir die Erkenntnisse in konkrete Maßnahmen. Orientierung geben dabei die vier zentralen Paragrafen der NIS-2-Umsetzung:

§30 Risikomanagement-Maßnahmen

Die zehn Kernmaßnahmen stammen direkt aus dem Gesetz und bilden das Fundament eines wirksamen Informationssicherheitsmanagements.

Zwei weitere Bausteine – Physische Sicherheit und Netzwerksicherheit – werden im Gesetz nicht explizit adressiert, sind jedoch in der praktischen Umsetzung unverzichtbar, um Risiken ganzheitlich zu steuern und moderne Angriffsvektoren vollständig abzudecken.

01. Risikoanalyse & Informationssicherheit

01. Risikoanalyse & Informationssicherheit

Einordnung:

Gemäß §30 müssen Einrichtungen Konzepte entwickeln, die Risiken systematisch erfassen und geeignete Sicherheitsmaßnahmen festlegen. Die Risikoanalyse bildet die Grundlage für alle weiteren Schritte und sorgt für einen strukturierten Schutz von Vertraulichkeit, Integrität und Verfügbarkeit.

Praxisbeispiele:

- Etablierung eines formalen Risikoanalyse-Prozesses nach Stand der Technik

- Schutzbedarfsfeststellungen für Systeme und Prozesse

- Pflege eines Risikoregisters mit Maßnahmenverfolgung

- Aufbau eines Informationssicherheitsmanagementsystems (ISMS)

02. Bewältigung von Sicherheitsvorfällen

02. Bewältigung von Sicherheitsvorfällen

Einordnung:

Das Gesetz fordert die Fähigkeit, Sicherheitsvorfälle zu erkennen, zu behandeln und deren Auswirkungen zu minimieren. Ein wirksames Incident-Management ermöglicht schnelle Reaktionszeiten und klare Verantwortlichkeiten.

Praxisbeispiele:

- Etablierung eines NIS2-konformen Incident-Response-Prozesses inkl. Meldeketten

- Betrieb eines SOC

- Forensische Analyse nach Vorfällen

- Dokumentation und Lessons Learned zur Verbesserung der Sicherheitslage

03. Aufrechterhaltung des Betriebs (BCM)

03. Aufrechterhaltung des Betriebs (BCM)

Einordnung:

NIS-2 schreibt Konzepte zur Sicherstellung der Betriebsfähigkeit vor – inklusive Backup-Management, Notfallwiederherstellung und Krisenmanagement. Ziel ist die Resilienz zentraler Geschäftsprozesse.

Praxisbeispiele:

- Erstellung eines IT-Notfallhandbuchs

- Regelmäßige Backups und Wiederherstellungstests

- Business Impact Analysen (BIA)

- Aufbau von Redundanzen und Notbetriebsverfahren

04. Sicherheit der Lieferkette

04. Sicherheit der Lieferkette

Einordnung:

Die Sicherheit der Lieferkette muss umfassend berücksichtigt werden – insbesondere die Beziehungen zu unmittelbaren IT-Dienstleistern und Anbietern. Gefordert werden eine durchgängige Bewertung und Steuerung externer Risiken.

Praxisbeispiele:

- Lieferanten-Screenings und Risikoanalysen (z. B. Cloud-Anbieter, MSP/MSSP)

- Sicherheitsanforderungen in Vertragswerken und SLAs

- Monitoring kritischer Drittanbieter

- Nachweispflichten wie ISO 27001, TISAX

05. Sicherheit im IT-Betrieb

05. Sicherheit im IT-Betrieb

Einordnung:

NIS-2 verlangt Sicherheitsmaßnahmen während des gesamten IT-Lebenszyklus – von der Beschaffung über die Entwicklung bis zur Wartung. Dazu gehören auch das Schwachstellenmanagement und die strukturierte Offenlegung von Schwachstellen.

Praxisbeispiele:

- Integration von Security-by-Design und Security-by-Default

- Patch- und Vulnerability-Management

- Sichere Entwicklungsprozesse (DevSecOps)

- Regelungen zur verantwortungsvollen Offenlegung von Schwachstellen (Coordinated Vulnerability Disclosure)

06. Wirksamkeitsbewertung

06. Wirksamkeitsbewertung

Einordnung:

Das Gesetz fordert Konzepte und Verfahren zur regelmäßigen Bewertung der Effektivität aller Risikomanagementmaßnahmen. Nur durch kontinuierliche Überprüfung lassen sich Schwachstellen erkennen und beheben.

Praxisbeispiele:

- Durchführung interner Audits, Penetrationstests und Schwachstellenscans

- Reifegradanalysen des ISMS

- KPIs für Sicherheitsprozesse (z. B. Patch-Compliance, Reaktionszeiten)

- Management-Reviews und jährliche Wirksamkeitsberichte

07. Schulungen & Sensibilisierung

07. Schulungen & Sensibilisierung

Einordnung:

Alle Mitarbeitenden müssen angemessen geschult und sensibilisiert werden, um Sicherheitsrisiken zu erkennen und richtig zu handeln. NIS-2 sieht grundlegende Sicherheitsunterweisungen vor.

Praxisbeispiele:

- Pflichtschulungen zum Sicherheitsbewusstsein

- Phishing-Simulationen

- Rollenspezifische Trainings für Admins oder Incident-Teams

- Awareness-Kampagnen (Poster, Newsletter, E-Learning)

08. Kryptographie & Verschlüsselung

08. Kryptographie & Verschlüsselung

Einordnung:

Einrichtungen müssen klare Konzepte und Prozesse für den Einsatz kryptografischer Verfahren etablieren. Kryptografie schützt Daten – sowohl im Ruhezustand als auch bei der Übertragung – und ist damit zentraler Bestandteil der NIS-2-Pflichten.

Praxisbeispiele:

- Verschlüsselung von Daten in Ruhe und Bewegung

- Nutzung sicherer Algorithmen und Schlüsselmanagementprozesse

- Einsatz von HSMs (Hardware Security Modules)

- Richtlinien für Passwörter, Zertifikate und Schlüssellaufzeiten

09. Personalsicherheit, Zugriffskontrolle & Assetverwaltung

09. Personalsicherheit, Zugriffskontrolle & Assetverwaltung

Einordnung:

NIS-2 verlangt klare Konzepte für den Schutz des Personals, für Zugriffskontrollen sowie für die Verwaltung von IKT-Systemen, Produkten und Prozessen. Dies beinhaltet die gesamte User Journey vom Eintritt bis zum Austritt.

Praxisbeispiele:

- Rollenbasierte Zugriffsmodelle (RBAC)

- Rezertifizierung von Zugriffsrechten

- Vollständige Inventarisierung aller IT-Assets

- Sicheres On- und Offboarding und administrativer Zugriffsschutz

10. Authentizität

10. Authentizität

Einordnung:

Gemäß §30 müssen Einrichtungen sichere Authentifizierungslösungen einsetzen – vorzugsweise Multi-Faktor- oder kontinuierliche Authentifizierungsverfahren – sowie gesicherte Kommunikationskanäle für den Regel- und Notfall.

Praxisbeispiele:

- Multi-Faktor-Authentifizierung (MFA) für alle kritischen Systeme

- Einsatz gesicherter Kommunikationslösungen (verschlüsselte Sprach-, Text- und Videokanäle)

- Notfallkommunikationssysteme für Krisensituationen

- Maßnahmen zur Vermeidung von Identitätstäuschungen (z. B. DMARC, DKIM, SPF)

+ 11. Netzwerksicherheit

+ 11. Netzwerksicherheit

Einordnung:

Netzwerke sind zentrale Angriffspunkte. Effektive Netzwerksicherheit verhindert unbefugte Zugriffe, Bewegungen im Netzwerk und Angriffe von außen.

Praxisbeispiele:

- Segmentierung interner Netze (Zero Trust)

- Firewalls, IDS/IPS, Web-Filter, EDR/XDR

- Sichere VPN-Zugänge und Zero-Trust-Network-Access

- Monitoring von Netzwerkverkehr (z. B. Anomalieerkennung)

+ 12. Physische Sicherheit

+ 12. Physische Sicherheit

Einordnung:

Ohne physische Schutzmaßnahmen können selbst beste IT-Sicherheitsmaßnahmen ausgehebelt werden. Gebäude, Serverräume und Hardware benötigen angemessenen Schutz.

Praxisbeispiele:

- Zutrittskontrollsysteme, Besucherprozesse, Ausweispflicht

- Videoüberwachung in kritischen Bereichen

- Klimatisierung, Brandschutz und Schutz vor Wasser/Umweltgefahren

- Sicheres Vernichten von Datenträgern

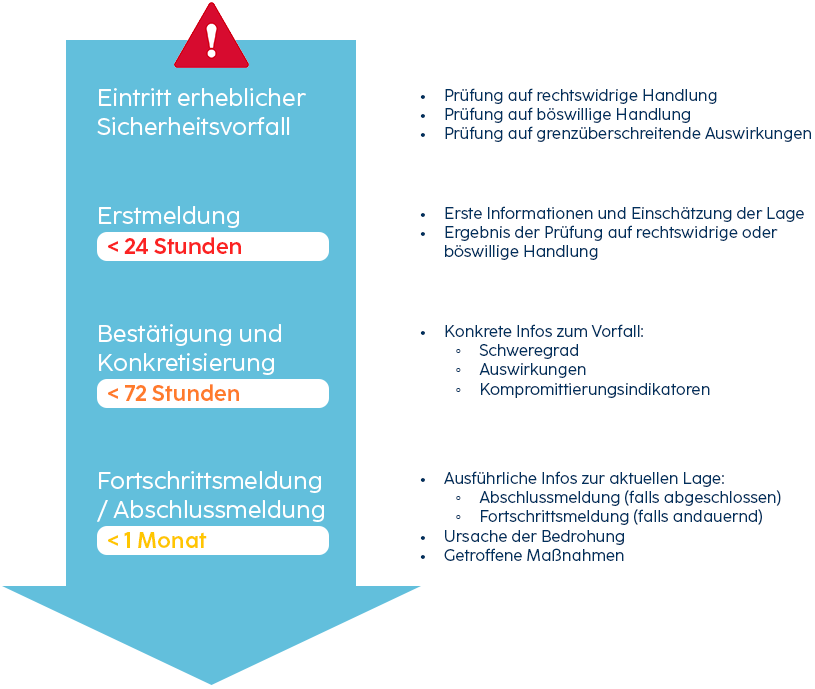

§32 Meldepflichten

Wir unterstützen Sie beim Aufbau eines rechtssicheren Meldeprozesses für Sicherheitsvorfälle – inklusive Definition interner Abläufe, Schwellenwerte, Meldeketten und Dokumentationsanforderungen.

§33 Registrierungspflichten

Bis zum 06.03.2026 müssen sich betroffene Unternehmen registrieren! Die Registrierung erfolgt mehrstufig: Sie benötigen ein ELSTER-Organisationszertifikat, das Sie mit Ihrem MUK-Konto verknüpfen. Dies dient als Identifizierungsmerkmal, mit dem Sie sich seit dem 06.01.2026 auf dem BSI-Portal registrieren können.

Unser Tipp: Planen Sie 2 Wochen Postweg für die Beantragung des ELSTER-Zertifikats ein!

Was müssen Sie im BSI-Portal angeben?

- Name der Einrichtung, Rechtsform, Handelsregisternummer

- Anschrift, Kontaktdaten, E-Mail-Adresse, öffentliche IP-Adressbereiche, Telefonnummern

- Zugehörige NIS2-Branche oder Sektor

- EU-Mitgliedstaaten, in denen die Dienste erbracht werden

- Für die Branche zuständige Aufsichtsbehörde (z.B. BaFin)

Auch hier begleiten wir Sie bei allen Registrierungsschritten gegenüber dem Bundesamt, stellen Vollständigkeit sicher und sorgen für die ordnungsgemäße Übermittlung aller Pflichtinformationen.

§38 Pflichten der Geschäftsführung

Wir stellen sicher, dass die Geschäftsleitung ihrer Verantwortung nachkommt – durch Schulung, Nachweisführung und eingebettete Verantwortlichkeiten im Managementsystem.

Umsetzung

Die Geschäftsführung ist verpflichtet zum Umsetzen und Überwachen der Risikomanagement-Maßnahmen.

Haftung

Die Geschäftsführung haftet für die Schäden in Folge einer Verletzung der Umsetzungspflichten, sofern keine anderen Haftungsregeln gelten.

Schulung

Die Geschäftsführung muss regelmäßig geschult werden zu Risikomanagement-Praktiken in der Informationssicherheit und den Auswirkungen der Risiken auf Unternehmensprozesse.