Auf das richtige Pferd setzen

NIS-2-Anforderungen zukunftssicher mit i-doit & Aeneis erfüllen

In der NIS-2-Gesetzgebung ist wieder Bewegung. Nicht anders kann die Veröffentlichung der neuen Kabinettsversion des Umsetzungsgesetzes am 25.07.2025 gedeutet werden. Während NIS-2 in anderen Ländern wie Italien und Ungarn schon in Kraft ist und umgesetzt wird, müssen wir uns in Deutschland noch ein paar Monate gedulden. Die Regierungsneubildung machte den Neustart des Gesetzgebungsverfahrens notwendig. Dies nahmen viele Unternehmen zum Anlass, Ihre Überlegungen zum Aufbau eines Informationssicherheitsmanagementsystems (ISMS) auf Eis zu legen. Auch jetzt noch wollen viele Unternehmen die Unterschrift des Bundespräsidenten abwarten. Viele Entscheider befürchten zusätzliche Kosten und organisatorische Unruhe, die sie nur allzu gern in die Zukunft schieben. Des Weiteren besteht Unsicherheit in den geforderten Maßnahmen. Was ist, wenn geplante Maßnahmen am Ende nicht mehr erforderlich sind?

Im (aufgezeichneten) Webinar vom 6. Mai 2025 zeigten unsere Berater Steve Gröber und Philipp Klanert, wie Sie schon jetzt auf das richtige Pferd setzen können: Mit dem Einsatz von idoit und Aeneis sichern Sie schon heute Ihre IT-Prozesse ab und erreichen dabei NIS-2-Konformität. Der folgende Artikel fasst den Inhalt des Webinars noch einmal zusammen. Er richtet sich dabei vor allem an die ganzen KMUs, die nun erstmalig von den Anforderungen an ein ISMS betroffen sind. Aber auch KRITIS-Unternehmen können mit den nun erweiterten Anforderungen von den gezeigten Lösungen profitieren.

NIS-2-Maßnahmen mit bestehender Dokumentation erfüllen

Die NIS-2-Maßnahmen haben sich nicht mehr verändert und werden sich auch nicht mehr verändern. Sie sind EU-Gesetz und die gegebene Aktualität unseres Artikels von 6. September 2024 beweist es.

Ob Sie betroffen sind oder nicht, können Sie mit einer Betroffenheitsprüfung entweder selbst oder mit Hilfe eines ISMS-Beraters unverbindlich feststellen. Die geforderten Maßnahmen sind im folgenden Schaubild aufgelistet. Die markierten Maßnahmen können wir mit vorhandenen, im Betrieb befindlichen Tools adressieren und zeigen in diesem Artikel, wie das geht.

Assetmanagement in i-doit

Dies ist selbstverständlich die Kernkompetenz von i-doit und wenn Sie es bis jetzt nicht im Einsatz hatten, dann ist dies nun die gesetzgeberische Einladung für eine Einführung. Ein Assetmanagement, welches alle ITK-Werte eines Unternehmens umfasst, ist die Grundlage für ein Risikomanagement in einem Informationssicherheitsmanagementsystem. Nur so können objektiv Entscheidungen bezüglich Sicherheitsmaßnahmen getroffen werden. Nur so wird Nachweisbarkeit gewährleistet.

In einem Standard-Einführungsprojekt von i-doit erfassen Sie alle Server, Client-PCs, Anwendungen, Gebäude und Räume. Grafische Aufbereitungen zu Abhängigkeiten sind schon der erste Nutzen, den Sie für Ihre IT-Sicherheit aus dieser Datenerfassung ziehen. Dies wird für das Risikomanagement später noch essenziell.

Die logische und von uns empfohlene sinnvolle nächste Evolution ist der Aufbau eines IT-Servicekatalogs. Wir kommen darauf noch zu sprechen.

Personal & die Benennung von Verantwortlichkeiten

Es ist mühsam, jedem Asset einzeln einen Verantwortlichen zuzuweisen. Schnell geht die Anzahl der Server, Switche und Client-PCs in die Tausende. Hier zeigt der angesprochene IT-Servicekatalog bereits erstmalig seinen langfristigen Nutzen: Ob ein Server mehr oder weniger betrieben wird, sollte im Idealfall keinen großen Unterschied machen. Der IT-Service jedoch, der durch den Server bereitgestellt wird, stellt für das Geschäft des Unternehmens einen Wert dar. Und genau deshalb sollte es einen IT-Servicekatalog geben – samt einem Verantwortlichen für den Service.

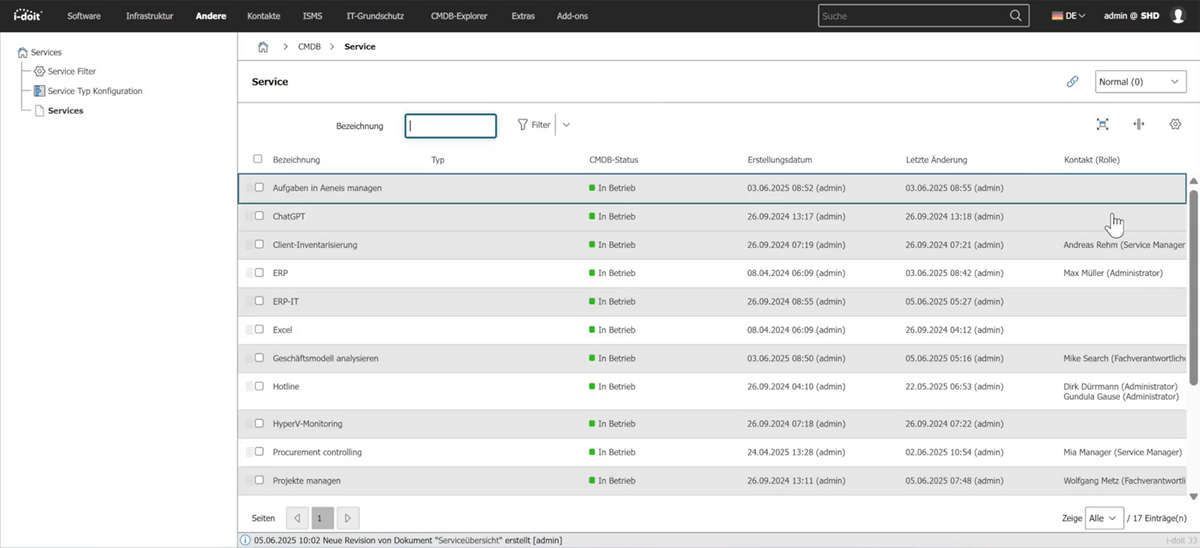

In i-doit gehört dies zum Auslieferungszustand. Hier beispielhaft der IT-Servicekatalog in unserer i-doit-Demoumgebung samt Service-Manager in der Spalte "Kontakt (Rolle)":

Supply Chain & das Kennen der Lieferanten

Der Wirtschaftskreislauf heute ist geprägt von einer tiefgreifenden Arbeitsteilung und Automatisierung. Beides bedeutet, dass ein Unternehmen seine Produkte und Dienstleistungen nicht ohne Lieferanten erzeugen und erbringen kann. Dabei müssen wir feststellen, dass 99% der Produkte auf einer Kette von Lieferanten fußen, die dazu noch meist in mehreren Ländern und sogar Kontinenten arbeiten. Dieser Abhängigkeit muss in einem ISMS Rechnung getragen werden. Dazu gehört, die Lieferanten des eigenen Geschäfts und zu den Assets zu benennen.

Lieferanten bilden Sie in i-doit als Organisation ab und weisen diese als Lieferant unter Kontaktzuweisung einem Asset zu. Es ergibt sich zum einen eine Lieferantenübersicht:

Zugriffskontrolle & privilegierte Administratoren

Administratorrechte sind das bevorzugte Ziel von Schadsoftware. Dementsprechend ist der Kreis der privilegierten Administratoren klein zu halten. Ob die Dokumentation der privilegierten Administratoren die Angriffsoberfläche verkleinert oder Schadensereignisse verhindert, ist fraglich. Aber für die Aufbereitung von Schadensereignisse ist diese Liste für Forensiker und Strafverfolger enorm hilfreich. Auch dies kann in i-doit im Standard geschehen. Wichtig ist dabei, auch die Anwendungen mit privilegierten Rechten zu erfassen, wie üblicherweise Virenscanner.

Im Abschnitt "Personal & die Benennung von Verantwortlichkeiten" wurde bereits ein Screenshot verwendet, der zeigt, wie man an einem Server unter Kontaktzuweisung die Administratoren pflegt. Mit dem Reportmanager erstellen wir dann eine Auflistung der Administratoren und kommen unserer Nachweispflicht nach.

Risikomanagement vereinfachen mit einem IT-Servicekatalog

Risikomanagement kann beliebig komplex und aufwendig gestaltet werden. Dabei darf der Aufwand nicht den Nutzen überschreiten. Der Nutzen des Risikomanagements begründet sich hauptsächlich auf den folgenden drei Outputs:

- Die Tätigkeit der Risikobewertung erhöht das Bewusstsein der bewertenden Person für Risiken bei der täglichen Arbeit. Deshalb soll die Risikobewertung durch den Fachbereich ausgeführt werden und nicht durch außenstehende Dritte.

- Es erfolgt eine Priorisierung der Risiken und Unterscheidung in wichtige und weniger wichtige Risiken.

- Die Abschätzung der möglichen Schäden erlaubt es, vertretbare Maßnahmen zu identifizieren, die in der Regel mit zusätzlichen Kosten einhergehen. Auch die Identifizierung von überflüssigen Maßnahmen ist so möglich. Mit überflüssig ist hier gemeint, dass die Kosten der Maßnahmen nicht zur Schadensreduktion der Risiken passen. Dieser Fall der Kosteneinsparung tritt hin und wieder auf und ist ein Kennzeichen eines wirksamen ISMS.

Der genannte Output rechtfertigt in der Regel nicht, jeden Client-PC oder Server einzeln einer Risikoanalyse zu unterziehen. Die meisten Methoden empfehlen auch die Gruppierung der Assets nach ihren Eigenschaften. Da diese Assetgruppierung per se keine Wiederverwendung in anderen Unternehmensprozessen findet, empfehlen wir die Definition von IT-Services als Abstraktion von einzelnen Assets.

Die Definition eines IT-Services kennt folgende Kriterien:

- Der IT-Service ist eine abgeschlossene Einheit, ähnlich einem Produkt.

- Der IT-Service unterstützt einen oder mehrere Geschäftsprozesse eines Servicenutzers.

- Der IT-Service sollte über ein Service-Level-Agreement (SLA) nach ITIL verfügen.

Ein Beispiel: Während ein einzelner Windows-Server zwar für den IT-Admin eine abgeschlossene Einheit und ein kaufbares Produkt darstellt, wird der Server allein z.B. nicht in der Rechnungserstellung verwendet. Erst der Betrieb einer ERP-Anwendung auf dem Server macht den ERP-Service für das Rechnungswesen nützlich für die Erstellung von Rechnungen. Die Verfügbarkeitsanforderung “Montag bis Freitag während der Geschäftszeiten 8 bis 17 Uhr” sind dann in einer SLA niedergeschrieben.

Der IT-Service ist nun unser Bindeglied im Risikomanagement zwischen den fachlichen Anforderungen und den Risiken durch die Schwachstellen seiner Komponenten. Der CMDB-Explorer des i-doit macht dies sichtbar.

Weitere Anwendungsfälle für die Nutzung eines IT-Servicekatalogs sind der Aufbau eines Selfservice-Portals sowie die Automatisierung während des Betriebs von einheitlichen Services, Wirtschaftlichkeitsbetrachtung der IT, Kommunikation von IT-Änderungen und IT-Strategie.

Der Aufbau einer solch umfassenden IT-Servicedokumentation gelingt Ihnen dank unseres “Pantoffel-Prinzips”.

Prozessorientiertes Risikomanagement in Aeneis

Die NIS-2-Maßnahmen sehen vor, dass Sie für Ihr Unternehmen ein Risikomanagement einführen. Dieses muss die IT-Risiken Ihres Kerngeschäfts betrachten. Dass wir die IT-Risiken an den IT-Services erfassen und bewerten wollen, steht bereits fest. Für die potenziellen Schäden durch den Ausfall oder die Kompromittierung unserer IT-Services müssen wir wissen, in welchen Prozessen sie verwendet werden und finden diese Information in Aeneis.

Aeneis ist ein BPM-Werkzeug, welches die Prozesse des Unternehmens dokumentiert. Oft wurde es für ein Qualitätsmanagement, ein ERP-Projekt oder die stringentere Ausrichtung auf die Unternehmenskunden eingeführt und damit Prozesse von den Fachbereichen erfasst.

Im eingangs angesprochenen Webinar wird gezeigt, wie der Schutzbedarf der Prozesse in puncto Verfügbarkeit, Integrität und Vertraulichkeit sich auf IT-Services vererbt und die IT-Risiken mithilfe des G0-Bedrohungskatalogs des BSI erfasst werden. All dies geschieht in demselben Tool, in dem Fachabteilungen wie das Projektmanagementteam oder das Rechnungswesen ihre Prozesse beschreiben und gibt den IT-Sicherheitsblickwinkel für die Mitarbeitenden frei. Es werden keine Daten doppelt erfasst und die Interviews in den Fachbereichen wesentlich reduziert. Dieses erprobte Vorgehen spart spürbar Zeit und Nerven.

i-doit und Aeneis

Eine wirkungsvolle Kombination dank SHD Connect

Nach den obigen Ausführungen sollte es nun einfacher sein, die vorhandene IT- und Prozessdokumentation um NIS-2-relevante Aspekte zu ergänzen und einen Teil der verpflichtenden Maßnahmen zu erfüllen.

Die hier gezeigte Lösung kommt ohne zusätzliche Tools und doppelte Datenpflege aus, dank SHD Connect (ehemals SM-VIEW Connect). Und ein Vorgehen wie nach dem “Pantoffel-Prinzip” macht die Arbeit des Informationssicherheitsbeauftragten (ISB) leichter.

So können alle weiter gemeinsam die IT-Sicherheit erhöhen und den IT-Betrieb immer besser absichern. Die NIS-2-Konformität erreichen Sie locker innerhalb der 3-Jahresfrist mit homöopathischen Schritten, die auch immer einen doppelten Mehrwert für Ihr Unternehmen bringen.

Mit SHD Connect vervollständigen Sie Ihre IT-Dokumentation zudem immer weiter – dank des automatisierten Sammelns von Informationen. Durch die Aktualisierungsfunktionen bleibt die Verlässlichkeit der Informationsbasis in i-doit stets ohne jeden Zweifel. Übrigens: Hier finden Sie weitere Details zur optimierten Digitalisierung mit SHD Connect. In Aeneis können Sie Ihre Prozessdokumentation darüber hinaus jederzeit um weitere Managementsysteme wie Datenschutz, Business Continuity, interne Kontrolle und Nachhaltigkeit ergänzen.

Halten Sie die Dokumentation aktuell! Alles, was Sie dafür benötigen, passt dank SHD View | Mobile sogar in Ihre Hostentasche (ehemals SM-VIEW Mobile).

Autor: Philipp Klanert

Bildquellen: SHD, i-doit, Aeneis, Shutterstock