SHD IT-Security Check – wie sicher sind Sie wirklich?

Schwachstellenanalyse Ihrer IT

Nicht erst seit dem gehäuften Befall mit Krypto-Trojanern wie Locky, TeslaCrypt oder CryptWall. ist das Thema der IT-Sicherheit in den Fokus der alltäglichen Arbeit der IT-Abteilungen gerückt. Auch die Bundesregierung hat mit dem neuen IT-Sicherheitsgesetz und den erhöhten Anforderungen zur Absicherung von kritischen Infrastrukturen der zunehmenden Bedeutung des Schutzes von Informationen und informationsverarbeitenden Anlagen Rechnung getragen.

Die Digitalisierung der Gesellschaft und die zunehmende Mobilität der Nutzer und Daten erhöhen die Abhängigkeit alltäglicher Vorgänge von der Verfügbarkeit von Daten in allen Lebens- und Unternehmensbereichen. Andererseits ist diese Abhängigkeit der Grund dafür, dass professionelle Angreifer immer wieder Mittel und Wege finden, diese komplexen Abläufe empfindlich zu stören oder für Diebstahl bzw. Manipulation zu nutzen.

Und hierbei offenbart sich auch das eigentliche Problem. Die Komplexität! Infrastrukturen und Informationen werden immer komplexer und umfangreicher und immer häufiger stellen sich die Verantwortlichen die Frage: Wie sicher sind wir wirklich?

Sicherheitsorganisation

Der Ansatz der »gefühlten« IT-Sicherheit löst sich in der Vielzahl von möglichen Verwundbarkeiten und entsprechenden Schutzmaßnahmen auf.

Weisheiten wie:

- Eine Firewall schützt ausreichend vor Bedrohungen aus dem Internet.

- Mit aktuellem Virenscanner ist mein PC sicher.

- Je komplexer ein Passwort desto besser.

entsprechen nicht mehr dem »Stand der Technik«.

Eine analytische und konzeptionelle Herangehensweise ist erforderlich, um heutigen Anforderungen der IT-Sicherheit gerecht zu werden.

So wie sich die digitalen Prozesse zunehmend ineinander verzahnen, muss die IT-Sicherheit einen umfassenden Blick auf alle Aspekte der Datenbereitstellung, -verarbeitung und -lagerung werfen. Und das ist auch der Grund, warum technische Standards wie ISO27001 oder IT-Grundschutz nach BSI die Organisation der IT-Sicherheit in Form eines IT-Sicherheitsmanagements (ISMS) an erste Stelle der empfohlenen Maßnahmen stellen. Die Hauptaufgabe eines ISMS ist die regelmäßige Überprüfung und Anpassung aller Schutzmaßnahmen im Kontext der aktuellen Bedrohungslage, um ein umfassendes und angemessenes Sicherheitsniveau zu erreichen und zu halten.

Sicherheitsüberprüfungen

Der Aspekt der regelmäßigen Überprüfung spielt bei der Sicherstellung der IT-Sicherheit eine wesentliche Rolle. Die ständige technische Weiterentwicklung und die Kurzlebigkeit von IT-Systemen machen es notwendig, die Wirksamkeit der Schutzmechanismen immer wieder auf den Prüfstand zu stellen und den aktuellen Anforderungen anzupassen.

Sicherheitsüberprüfungen sollten sich aber nicht nur auf technische Ansätze, wie Schwachstellenscanner bzw. Penetrationstests beschränken. Auch die Organisation der IT-Sicherheit, die Schulung der Mitarbeiter und die Bildung von Verantwortlichkeiten sollten genauso regelmäßig geprüft werden, wie die Sicherheits- und Notfallkonzepte nach denen die Schutzmaßnahmen ausgerichtet werden.

Die Überprüfung der IT-Sicherheit sollte folgende Schwerpunkte berücksichtigen:

- Konzeptionell: Sicherheitskonzepte / Richtlinien

- Organisatorisch: Verantwortlichkeiten / Budgets / Meldeketten

- Technisch: Schwachstellen in Software, Hardware & Konfiguration

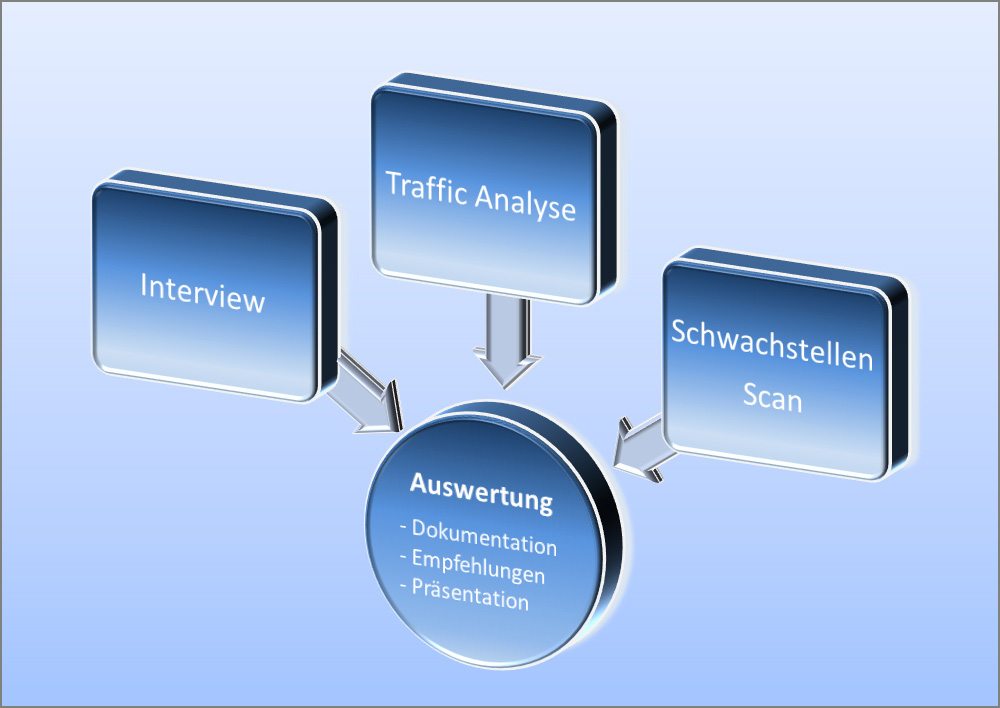

Der SHD IT-Security Check analysiert in mehreren Schritten den aktuellen Stand ihrer IT-Sicherheit. Dabei wird sowohl der organisatorische und konzeptionelle Status hinterfragt, als auch durch technische Scans und Analysen des Datenverkehrs der aktuelle Zustand der IT-Systeme ermittelt.

Im ersten Schritt werden aktuelle Sicherheitsmaßnahmen im Unternehmen abgefragt und mit Best Practices abgeglichen. Dieses Interview basiert auf einem von SHD entwickelten Fragenkatalog, der sich an der ISO 27001 orientiert. Die abgefragten Maßnahmen verweisen auf die Controls der aktuellen ISO Norm.

Die technische Überprüfung ermöglicht den Nachweis der Wirksamkeit umgesetzter Maßnahmen und ist in zwei Bereiche aufgeteilt:

- Schwachstellen-Scan

- Analyse des Datenverkehrs

Der Schwachstellen-Scan ermöglicht die systematische Erfassung aller bekannten Sicherheitslücken, welche für Angriffe auf die Unternehmens-IT genutzt werden können.

Die Analyse des Datenverkehrs erfolgt an einem zentralen Gateway und zeigt aktive Angriffe auf die Unternehmens-IT. Diese wird für einen Zeitraum von 2 – 4 Wochen durchgeführt. Ziel ist ein detailliertes Bild über aktuelle Bedrohungen und Angriffe zu erstellen. Hierbei werden Angriffe in folgende Kategorien unterteilt:

- Schadsoftware (Viren, Trojaner, Ransomware, etc.)

- Erkennen von Bot-Netz-Aktivitäten

- Übermittlung sensibler Unternehmensdaten

- Nutzung von Web-Diensten (soziale Netzwerke, File-Share-Dienste, Kommunikationsdienste, etc.)

- Erkennung von Advanced Persistent Threats

Abschließend erfolgt die Auswertung der ermittelten Informationen in einem umfangreichen Report.

Die Auswertung umfasst eine Dokumentation der Vorgehensweise und der gefundenen Schwachstellen und Bedrohungen. Diese werden in zusammengefasster Form präsentiert, sowie geeignete Maßnahmen zur Abwehr empfohlen. Der IT-Security Check umfasst auch eine detaillierte Beschreibung der Schwachstellen und falls verfügbar aktuelle Anleitungen zur Behebung.

Zum Projektabschluss erfolgt eine Präsentation in Form eines Management Summary. Hierbei werden die Ergebnisse der einzelnen Bereiche kompakt dargestellt, kritische Schwachstellen kurz zusammengefasst und Maßnahmen erläutert.

Dies ermöglicht einen schnellen Überblick über das aktuelle IT-Sicherheitsniveau und eine Abschätzung des Aufwandes zur Verbesserung der IT-Sicherheit des Unternehmens.

Weiterführende Informationen: